HackTheBox - Penetration Testing Process

Write-up de la room Penetration Testing Process qui nous parlera du job role path de penetration tester

Informations sur la room

Découvrez comment l’introduction du module de HTB academy sur Penetration Testing Process

Lien : Penetration Testing Process

Objectifs d’apprentissage

Cette room couvre les compétences suivantes :

- Apprendre la philosophie de HTB academy pour leurs cours…

Using Academy Effectivly

Introduction to the Penetration Tester Path

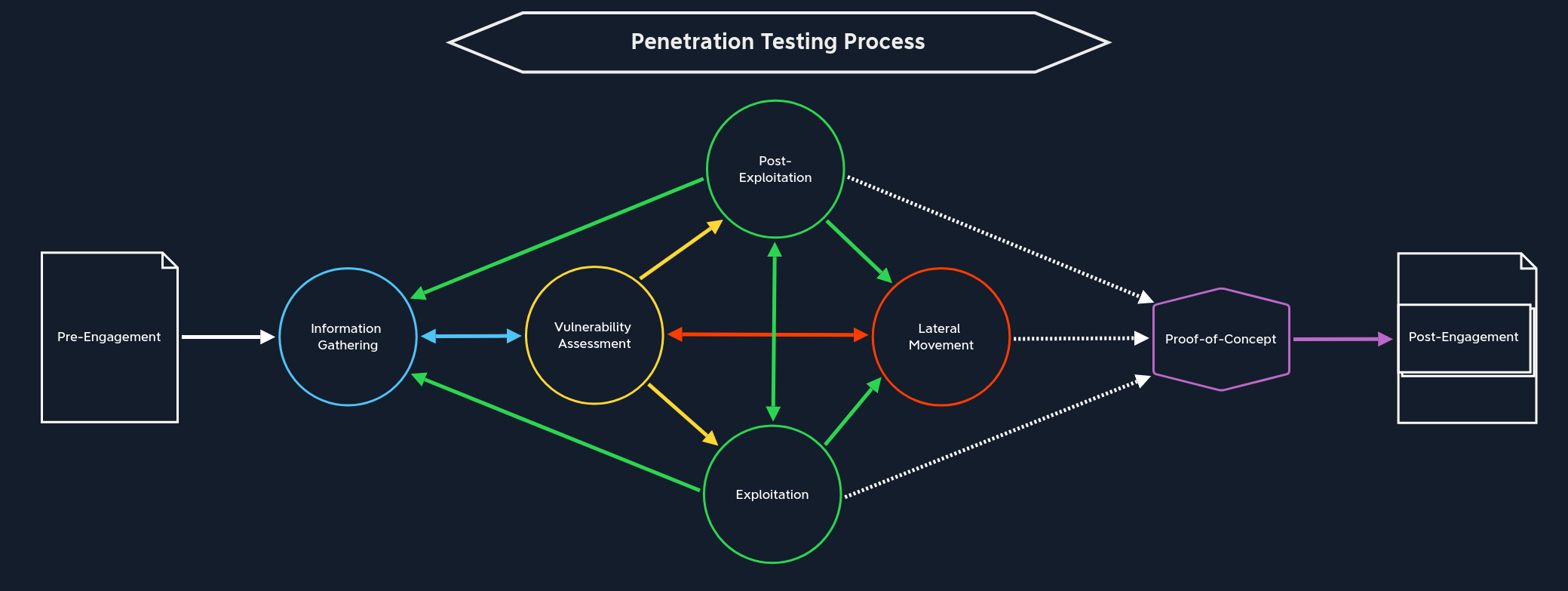

Ce module présente le parcours professionnel de testeur d'intrusion et offre une introduction générale aux tests d’intrusion et à chacune des phases que nous abordons en détail dans les modules suivants. Nous vous recommandons de commencer par ce module et de le consulter régulièrement au fur et à mesure de votre progression afin de comprendre comment chaque sujet s’intègre dans le processus global de test d’intrusion. Ce module constitue également un excellent point de départ pour toute personne découvrant HTB Academy ou le secteur.

Ce parcours s’adresse aux aspirants testeurs d’intrusion de tous horizons, ainsi qu’aux testeurs expérimentés souhaitant se perfectionner dans un domaine particulier, élargir leurs compétences ou découvrir de nouvelles perspectives. Il couvre les concepts fondamentaux nécessaires à la réussite des tests d’intrusion externes, des tests d’intrusion internes (réseau et Active Directory) et des évaluations de sécurité des applications web. Chaque module explore en profondeur les techniques, méthodologies et outils spécialisés indispensables à la réussite dans le domaine des tests d’intrusion. Le parcours propose une formation très pratique à travers toutes les étapes d’un test d’intrusion, de la reconnaissance et de l’énumération à la documentation et au reporting, et se conclut par un module final de simulation de test d’intrusion. Les participants qui suivent ce parcours dans son intégralité acquerront les compétences pratiques et l’état d’esprit nécessaires pour réaliser des évaluations de sécurité professionnelles sur des réseaux réels, à un niveau débutant à intermédiaire. Chaque module explique en détail le « pourquoi » des problèmes et des tactiques présentés et ne se limite pas à un simple tutoriel sur l’utilisation d’outils simples. Nous intégrons des histoires et des scénarios tirés de notre expérience concrète en matière d’évaluation de la sécurité pour des clients de tous les secteurs et des administrations locales et fédérales.

HTB Academy Learning Philosophy

Notre objectif est d’apprendre aux étudiants à appréhender les deux facettes d’un problème et à déceler les failles qui pourraient échapper à d’autres. Nous encourageons chaque étudiant à élaborer sa propre méthodologie rigoureuse et reproductible, applicable à tout type d’évaluation, quelle que soit la taille de l’environnement ou le secteur d’activité du client. Cet apprentissage, s’appuyant sur des centaines d’exemples pratiques et concrets, chaque module se concluant par une ou plusieurs évaluations de compétences, renforce ces concepts et développe des automatismes dans les actions réalisées lors de chaque évaluation. La maîtrise des fondamentaux nous permet de consacrer plus de temps à l’analyse approfondie et d’apporter une valeur ajoutée à nos clients. Pour chaque vulnérabilité et erreur de configuration que nous mettons en évidence, nous expliquons la faille sous-jacente. Cette analyse nous permet de mieux comprendre le fonctionnement des systèmes, les causes des défaillances d’outils et de fournir à nos clients des recommandations de remédiation plus précises et adaptées à leur environnement et à leur tolérance au risque.

Notre philosophie d’apprentissage peut se résumer ainsi :Notre philosophie repose sur l’apprentissage par la pratique, selon une approche basée sur l’analyse des risques et privilégiant l’expérience concrète ainsi que l’utilisation légale et éthique de nos compétences. Nous nous efforçons d’enseigner à nos étudiants les causes profondes des vulnérabilités et comment les découvrir, les exploiter, les corriger, les détecter et les prévenir. Notre objectif est de former des professionnels complets, capables de transmettre ces connaissances et cette approche globales à leurs clients ou employeurs actuels et futurs, afin de les aider à protéger leurs équipes, leurs technologies et leurs missions contre les cybermenaces modernes.

Ethical and Legal Considerations

Un aspect essentiel de la philosophie exposée ci-dessus réside dans les notions de légalité et d'éthique. Les tests d’intrusion font partie des rares professions où il est permis, pendant la période de test autorisée, d’effectuer des actions contre une entreprise qui seraient illégales en temps normal. Tout au long des modules, dans ce parcours comme dans d’autres, nous fournissons des cibles individuelles et des mini-réseaux (laboratoires) pour pratiquer en toute sécurité et légalité les techniques présentées. La plateforme principale HTB comprend des centaines de machines virtuelles et plusieurs grands réseaux de laboratoires grandeur nature pour mettre en pratique ces compétences. Avec l’essor de la gamification dans notre secteur et l’accès à des supports de formation plus pratiques et réalistes, il est important de se rappeler qu’il existe une frontière entre actions légales et illégales, qui peut facilement être franchie si l’on tente de s’exercer en dehors de ces environnements contrôlés. La collecte passive de renseignements en sources ouvertes (OSINT) et la réalisation de tâches de recherche sur une cible pour perfectionner ces compétences sont autorisées, à condition de se limiter à l’utilisation de bases de données publiques et de moteurs de recherche, sans jamais sonder l’infrastructure externe de l’entreprise. Toutefois, toute analyse ou activité interagissant avec l’un quelconque des systèmes d’une organisation sans consentement écrit explicite sous la forme d’un cahier des charges (comprenant un périmètre de test détaillé, un contrat et des règles d’engagement) signé par les deux parties est illégale et pourrait entraîner des poursuites judiciaires, voire pénales, à notre encontre.

Si vous êtes prêt à vous entraîner sur des cibles réelles, vous pouvez perfectionner vos compétences en participant à des programmes de primes aux bogues proposés par des organisations comme HackerOne et Bugcrowd. Grâce à ces programmes, vous pouvez participer à des tests d’applications web contre de nombreuses entreprises proposant ce type de programme. Chaque programme ayant son propre périmètre et ses propres règles, familiarisez-vous avec ces derniers avant de commencer vos tests. La plupart de ces programmes n’autorisent pas l’analyse automatisée, ce qui en fait un excellent moyen de développer vos compétences en collecte d’informations et en tests manuels d’applications web.

Une fois votre première mission de test d’intrusion décrochée, vérifiez scrupuleusement que l’entreprise est bien une organisation légitime et qu’elle n’effectue des évaluations qu’après une coordination explicite (et la signature d’un contrat) entre l’entreprise cible et le client. Bien que rare, il arrive que des organisations criminelles se fassent passer pour des entreprises légitimes afin de recruter des personnes pour des activités illégales. Si vous participez à de telles activités, même avec les meilleures intentions, vous vous exposez à des poursuites judiciaires, voire pénales. Lorsque vous travaillez pour une entreprise, assurez-vous de disposer d’une copie du cahier des charges/contrat signé, ainsi que d’un document officiel détaillant le périmètre des tests (URL, adresses IP individuelles, plages réseau CIDR, SSID Wi-Fi, installations pour une évaluation physique, ou listes d’adresses e-mail ou de numéros de téléphone pour les missions d’ingénierie sociale), également signé par le client. En cas de doute, demandez des approbations et des documents supplémentaires avant de commencer tout test. Pendant les tests, restez dans le périmètre défini. Ne vous en écartez pas, même si vous remarquez d’autres adresses IP ou sous-domaines qui semblent plus intéressants. Encore une fois, en cas de doute, n’hésitez pas à contacter le client. Il se peut qu’il ait oublié d’ajouter certains hôtes au cahier des charges. N’hésitez pas à les contacter pour savoir si d’autres hôtes que vous avez repérés devraient être inclus, mais, encore une fois, assurez-vous que cela soit fait par écrit et non pas seulement lors d’un appel téléphonique.

Nos clients nous accordent une grande confiance pour accéder à leur réseau et exécuter des outils susceptibles de le perturber gravement, entraînant des interruptions de service et des pertes de revenus. Nous devons impérativement respecter le principe de non-nuisance et veiller à réaliser tous nos tests avec rigueur et méthode. Le simple fait de pouvoir exécuter un outil signifie-t-il que nous devons le faire ? Une preuve de concept d’exploitation pourrait-elle paralyser un ou plusieurs serveurs ? En cas de doute lors d’une évaluation, consultez votre responsable et le client et obtenez leur accord écrit explicite avant de poursuivre.

En résumé, nous possédons des compétences pointues et bénéficions d’une grande confiance. Ne trahissez pas cette confiance, travaillez toujours avec éthique et dans le respect de la loi, et vous bâtirez une carrière longue et fructueuse, tout en tissant d’excellentes relations professionnelles et personnelles. Efforcez-vous toujours d’agir avec intégrité et droiture. Documentez, documentez, documentez. En cas de doute, documentez et communiquez abondamment. Assurez-vous de régler en priorité toutes les questions de conformité, même les plus fastidieuses, afin de pouvoir vous concentrer sur la réalisation d’évaluations complètes et de grande qualité pour vos clients, en tant que conseiller de confiance.

Academy Modules Layout

Hack The Box a été initialement créé pour offrir aux professionnels de l'informatique un environnement sécurisé pour pratiquer et développer leurs compétences en hacking. Il n’était donc pas idéal pour les débutants en informatique et sécurité. Hack The Box a débuté comme une plateforme CTF compétitive proposant un mélange de machines et de défis, chacun rapportant un nombre de points variable selon sa difficulté. Ces défis devaient être résolus selon une approche « boîte noire », sans solution, sans guide ni indice. Avec l’évolution de la plateforme, nous avons constaté le besoin de contenus plus accessibles aux débutants et d’une approche d’apprentissage guidée pour compléter l’aspect compétitif. C’est ainsi qu’est née HTB Academy. Notre objectif est de fournir des contenus adaptés aux débutants tout en aidant les praticiens intermédiaires et avancés à se perfectionner dans différents domaines. Nous proposons également Starting Point sur la plateforme HTB principale, qui vise à aider les utilisateurs à se familiariser avec l’attaque de cibles individuelles grâce à une approche guidée, puis à résoudre les défis de manière autonome et même à participer aux défis compétitifs. Chacun a probablement son propre avis sur HTB, et cette plateforme ne conviendra peut-être pas à tout le monde. Cependant, nous souhaitons prendre le temps d’expliquer notre point de vue en tant que spécialistes informatiques expérimentés issus de divers domaines, cumulant de nombreuses années d’expérience et ayant des parcours différents, de nos débuts jusqu’à notre situation actuelle.

Les technologies de l’information (TI) ou (IT en anglais) constituent une fonction essentielle de la plupart des organisations. Elles consistent à concevoir, administrer et assurer le support des technologies informatiques utilisées pour accomplir leur mission. Le terme « TI » englobe souvent de nombreuses sous-disciplines spécialisées telles que la cybersécurité, la sécurité de l’information, le développement logiciel, l’administration de bases de données, l’administration de réseaux, etc. Devenir compétent dans ce domaine exige beaucoup de pratique et d’efforts. La cybersécurité peut s’avérer très complexe, car elle requiert les connaissances de base nécessaires à un informaticien classique, ainsi qu’une compréhension approfondie de tous les domaines (réseaux, administration des systèmes Linux et Windows, scripts, bases de données, etc.). Il n’est pas nécessaire d’être expert dans tous les domaines de l’informatique. Cependant, plus nous avons d’expérience et de connaissances, plus notre travail de spécialiste en sécurité informatique ou de testeur d’intrusion sera aisé. Un testeur d’intrusion ne peut exercer son métier avec assurance sans une compréhension approfondie des technologies évaluées. Par exemple, un développeur web se concentre sur le développement d’applications et de sites web. Cela requiert généralement la maîtrise de HTML, JavaScript, CSS, SQL et des langages de programmation côté serveur, tels que PHP. Même avec plus de dix ans d’expérience, un développeur peut se retrouver avec une seule erreur rendant un serveur web inutilisable ou entraînant le vol de données. Pour un attaquant, le défi consiste alors à identifier et exploiter ces erreurs.

C’est pourquoi nous avons posé des bases solides pour nos étudiants, car, d’expérience, il est difficile de savoir par où commencer. Nous avons structuré et construit notre matériel pédagogique de manière à ce qu’il puisse paraître complexe au premier abord, mais vous vous rendrez vite compte qu’il s’agit de la méthode la plus simple et la plus efficace pour enseigner efficacement des sujets aussi complexes. Nous souhaitons rendre l’apprentissage aussi facile et efficace que possible, tout en mettant l’accent sur les fondamentaux et en y revenant régulièrement. Par exemple, nombre de nos exercices sont conçus pour vous amener à réfléchir d’une certaine manière. Nous procédons ainsi afin de vous aider à développer les compétences analytiques essentielles, indispensables pour réussir dans un domaine souvent incertain. Nous voulons former des professionnels capables d’avoir un regard neuf et de tout remettre en question, ce qui, en fin de compte, permet d’apporter une plus grande valeur ajoutée aux clients si vous êtes capable de déceler des problèmes subtils qui échappent à d’autres testeurs. On ne peut pas enseigner les compétences analytiques et la capacité d’approfondir et de « tout remettre en question » en un seul module ou parcours. C’est un peu comme apprendre à jouer d’un instrument de musique : on ne peut pas apprendre à bien jouer de la guitare sans beaucoup de pratique. On peut tout apprendre sur une guitare, son histoire, le nom de chaque composant, etc., mais si on en prend une sans s’entraîner, on ne pourra jamais produire une musique à la hauteur de nos connaissances. C’est la même chose en matière de tests d’intrusion. On peut tout connaître de l’histoire de l’informatique et être capable de décrire chaque composant, mais sans une solide expérience pratique, on ne pourra pas réaliser des tests d’intrusion de haut niveau.

La suite de cette section explique la structure des modules et vous donne un aperçu de notre démarche pédagogique. Notre objectif principal est de créer des ressources de formation stimulantes et valorisantes, bénéfiques à tous les niveaux de compétence.

La liste des modules présentée correspond à la séquence que nous recommandons aux débutants ou aux utilisateurs avancés qui sont «

bloqués» de suivre, afin de s’améliorer dans des domaines spécifiques à chaque étape du processus de test d’intrusion.

Pre-Engagement

La phase de pré-engagement consiste à formaliser par écrit les principaux engagements, les tâches, le périmètre, les limitations et les accords connexes. Durant cette phase, les documents contractuels sont établis et les informations essentielles, pertinentes pour les testeurs d’intrusion et le client selon le type d’évaluation, sont échangées.

information gathering-> Nous passons ensuite à la phase de collecte d’informations. Avant d’examiner et d’attaquer les systèmes cibles, il est impératif de les identifier. Il se peut que le client ne nous fournisse aucune information sur son réseau et ses composants, hormis un nom de domaine ou une liste d’adresses IP/plages réseau concernées. Par conséquent, nous devons obtenir une vue d’ensemble de la ou des applications web ou du réseau ciblés avant de poursuivre.

Academy Exercises & Questions

Nous avons tous vécu cette situation lors de tests, d’examens ou d’entretiens où l’on nous posait des questions à réponses multiples, sans parvenir à trouver la bonne. On pensait pourtant la connaître, mais on ignorait ce que l’examinateur attendait à ce moment précis.

À cet instant, notre réussite (obtenir le poste, réussir l’examen) dépendait de la « bonne » réponse. Nos compétences étaient évaluées sur la base de nos réponses, et ces questions pouvaient même nous sembler pièges, injustes et frustrantes. Il existe des études scientifiques sur la nature et les types de questions, abordées plus en détail dans le module « Processus d’apprentissage ». Certaines questions n’avaient peut-être pas de réponse honnête, ou bien elles pouvaient nous déconcentrer et nous faire hésiter.

The Goal

À la Hack The Box Academy, nous ne vous jugeons pas sur vos réponses. Notre objectif n’est pas de vous perturber ni d’interrompre votre réflexion. Nous ne tirons aucun profit de ces évaluations, car nous créons le matériel pédagogique pour vous permettre d’apprendre de la meilleure façon possible et d’acquérir une véritable expérience dans ce domaine. C’est pourquoi nos questions et exercices ont des objectifs totalement différents de ceux que vous pourriez rencontrer dans vos études et votre carrière.

Nous souhaitons que vous associiez vos connaissances à la pratique et que vous établissiez ainsi des liens logiques. Aucune de nos questions ni aucun de nos exercices ne s’éloigne du sujet enseigné. Les travaux pratiques et les questions, conçus pour vous placer dans des scénarios inspirés de nos expériences professionnelles, sont idéalement et directement liés aux notions abordées.

Certains étudiants peuvent trouver les questions trop difficiles ou imprécises. À première vue, cela peut sembler être le cas. Cependant, en faisant le lien avec les notions enseignées et en expérimentant un peu, nous commencerons à percevoir et à comprendre le contexte du contenu. Une fois ces liens établis, nous aurons déjà acquis de l’expérience. Toutes nos tâches sont toujours soigneusement conçues. Nous nous efforçons d’adapter chaque question et évaluation des compétences au niveau de difficulté du module, aux connaissances préalables requises et au contenu présenté.

Certaines questions peuvent paraître obscures au premier abord, mais en réalité, lors de tests d’intrusion concrets, nous ne savons souvent pas quoi chercher. Nous ignorons également le nombre de vulnérabilités à découvrir. C’est pourquoi nous vous confierons une tâche générale :

- Trouver le plus de vulnérabilités possible dans le temps imparti.

Notre objectif est de vous préparer aux situations réelles et de vous donner la confiance et l’expérience nécessaires pour résoudre les problèmes posés. Nous souhaitons que vous acquériez de l’expérience. Il est impossible d’y parvenir sans difficultés ni erreurs, ce qui est tout à fait normal. Certaines tâches vous mettront à l’épreuve, et c’est même une bonne chose, car c’est en rencontrant les difficultés que vous apprendrez le plus. Toute tâche est facile quand on connaît la réponse. Mais trouver la méthode pour y parvenir est un art.

Asking for Help

Le choix de le faire ou non vous appartient et dépend de vos objectifs. Forts de nombreuses années d’expérience dans ce domaine, nous sommes convaincus que ce niveau de difficulté est de loin le meilleur moyen d’appréhender la situation dans son ensemble et d’acquérir une grande expertise. Si vous rencontrez des difficultés ou de la frustration dans vos études, n'hésitez pas à solliciter de l'aide. Une communauté entière est là pour vous accompagner, à condition d’être prêt à vous investir.

Au lieu de dire « Je n’arrive pas à résoudre X » ou « Donnez-moi la réponse à X », essayez une approche différente. Avant de poser une question, listez ce que vous savez déjà et ce que vous avez déjà essayé. Vous découvrirez peut-être la réponse sous vos yeux. Si vous êtes toujours bloqué, formuler votre question en incluant ces informations contextuelles montrera à votre interlocuteur que vous faites des efforts et que vous ne cherchez pas simplement à cocher une case.

Poser de bonnes questions est une compétence difficile à maîtriser, mais elle est nécessaire pour nos études et notre carrière.

Quand on a un supérieur, il est généralement préférable de lui présenter une solution partielle et de lui demander de valider ses hypothèses plutôt que de recevoir directement la réponse. Cela démontre votre sérieux et votre capacité à résoudre des problèmes complexes que d’autres pourraient hésiter à aborder. Cette attitude vous sera extrêmement utile tout au long de votre carrière et s’avère particulièrement précieuse dans un métier incertain comme celui de testeur d’intrusion, où l’on est confronté presque quotidiennement à des énigmes techniques complexes à résoudre dans des délais serrés, parfois pour des clients exigeants ou difficiles. Persévérez, apprenez à demander de l’aide et partagez votre expérience avec ceux qui rencontrent les mêmes difficultés : vous irez loin dans ce secteur.

Words of Wisdom

Notre objectif est de faire de vous des testeurs d’intrusion et des spécialistes en sécurité informatique compétents. Partager nos connaissances avec vous est une véritable passion. Nous comprenons parfaitement ce que vous vivez et ce que vous ressentez. Nous sommes tous passés par là.

Persévérez dans l’apprentissage, même si vous avez des difficultés à comprendre certains points. Nos supports et nos outils sont réputés pour être complexes pour les débutants. C’est vrai, sans connaissances préalables, mais cela ne vous empêche pas d'apprendre par vous-même.

Cours complété