TryHackMe - Vulnerability Scanner Overview

Write-up de la room vulerability scanner overview qui nous apprendra les différents type de scanner pour trouver des failles

Informations sur la room

Découvrez les scanners de vulnérabilités et leur fonctionnement dans un scénario pratique.

Lien : Vulnerability Scanner Overview

Objectifs d’apprentissage

Cette room couvre les compétences suivantes :

- Analyse des vulnérabilités et ses différents types.

- Outils utilisés pour l’analyse des vulnérabilités.

- Démonstration du scanner de vulnérabilités OpenVAS.

- Exercice pratique.

Solutions des tâches

Task 1 - What Are Vulnerabilities?

Imaginez que vous habitez une petite maison charmante. Un jour, vous remarquez que votre toit est percé de nombreux petits trous. Si ces trous ne sont pas réparés, ils peuvent causer des problèmes importants. En cas de pluie, l’eau peut s’infiltrer par ces fuites et endommager vos meubles. La poussière et les insectes peuvent également pénétrer dans la maison par ces minuscules ouvertures. Ces petits trous constituent une faiblesse de votre habitation qui peut engendrer des problèmes importants à l’avenir si elle n’est pas prise en charge rapidement. Ces faiblesses sont appelées des vulnérabilités. Vous entreprenez alors la réparation du toit pour remédier à ce problème et assurer la sécurité de votre maison. Ce processus de réparation des vulnérabilités est appelé colmatage (Patching).

Les appareils numériques présentent également des vulnérabilités logicielles ou matérielles. Il s’agit de failles dans les programmes ou le matériel qu’un attaquant peut exploiter pour compromettre l’appareil. Ces vulnérabilités peuvent vous paraître anodines, comme de petits trous dans le toit d’une maison, facilement réparables. Cependant, elles peuvent causer des dommages considérables si elles ne sont pas détectées à temps. Les pirates informatiques recherchent constamment ces failles pour s’introduire dans vos systèmes ou réseaux. Le plus surprenant avec les vulnérabilités des appareils numériques, c’est qu’elles sont beaucoup plus difficiles à repérer que les trous dans un toit; il faut s’y consacrer pleinement. Une fois ces vulnérabilités identifiées, le processus de correction commence : des correctifs sont appliqués pour les protéger.

What is the process of fixing the vulnerabilities called?

Réponse : Patching

Task 2 - Vulnerability Scanning

L’analyse des vulnérabilités consiste à inspecter les systèmes numériques afin d’y déceler les failles. Les organisations hébergent des informations critiques dans leur infrastructure numérique. Elles doivent donc analyser régulièrement leurs systèmes et réseaux pour détecter les vulnérabilités, car les attaquants peuvent exploiter ces failles pour compromettre leur infrastructure et entraîner des pertes considérables. L’analyse des vulnérabilités est également une exigence de conformité importante imposée par de nombreux organismes de réglementation. Certaines normes de sécurité recommandent d’effectuer une analyse des vulnérabilités trimestrielle, tandis que d’autres préconisent une analyse annuelle.

Analyses authentifiées et non authentifiées

Les analyses authentifiées nécessitent les identifiants de l’hôte ciblé et sont plus détaillées que les analyses non authentifiées. Elles permettent de découvrir la surface d'attaque au sein de l'hôte. En revanche, les analyses non authentifiées sont effectuées sans fournir d’identifiants de l’hôte ciblé. Elles permettent d’identifier la surface d'attaque depuis l'extérieur de l'hôte.

| Scans authentifiés | Scans non authentifiés |

|---|---|

| Les identifiants de l’hôte cible doivent être fournis au scanner de vulnérabilités. | Le scanner de vulnérabilités ne nécessite pas les identifiants de l’hôte ; il a seulement besoin de l’adresse IP. |

| Identifie les vulnérabilités qui peuvent être exploitées par des attaquants ayant accès à l’hôte. | Identifie les vulnérabilités qui peuvent être exploitées par un attaquant externe n’ayant aucun accès à l’hôte cible. |

| Fournit une visibilité plus approfondie du système cible en analysant sa configuration et les applications installées. | Moins gourmand en ressources et plus simple à mettre en place. |

| Exemple : Scanner une base de données interne en fournissant ses identifiants au scanner de vulnérabilités. | Exemple : Scanner un site web public pour identifier les vulnérabilités que n’importe quel utilisateur peut exploiter. |

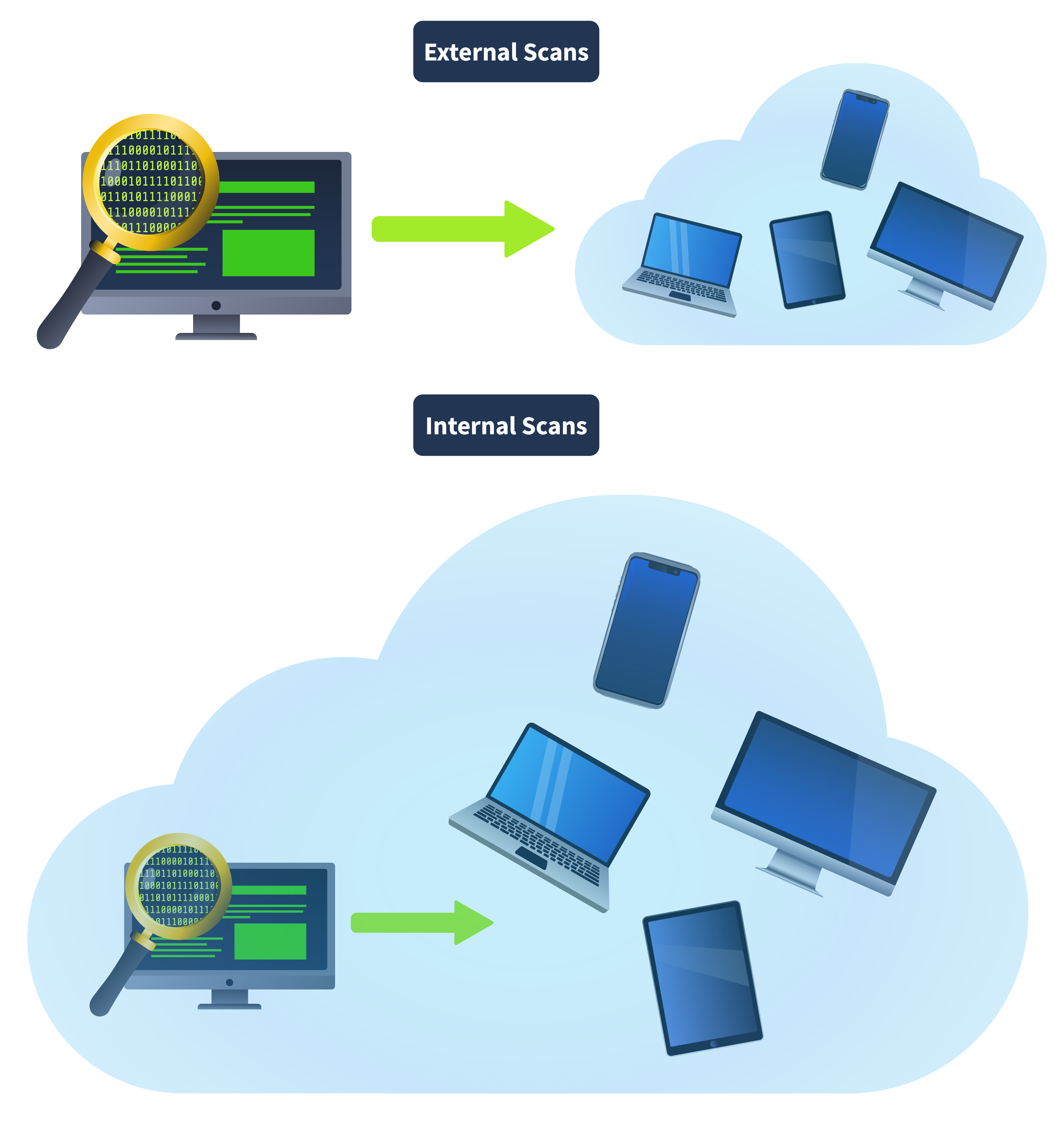

Analyses internes et externes

Les analyses internes sont effectuées depuis l’intérieur du réseau, tandis que les analyses externes sont effectuées depuis l’extérieur. Voici quelques différences entre les deux.

| Scans internes | Scans externes |

|---|---|

| Effectués depuis l’intérieur du réseau. | Effectués depuis l’extérieur du réseau. |

| Se concentre sur les vulnérabilités qui peuvent être exploitées à l’intérieur du réseau. | Se concentre sur les vulnérabilités qui peuvent être exploitées depuis l’extérieur du réseau. |

| Identifie les vulnérabilités qui seraient exposées aux attaquants une fois qu’ils pénètrent dans le réseau. | Identifie les vulnérabilités exposées à l’attaquant depuis l’extérieur du réseau. |

Which type of vulnerability scans require the credentials of the target host?

Réponse : Authenticated

Which type of vulnerability scan focuses on identifying the vulnerabilities that can be exploited from outside the network?

Réponse : External

Task 3 - Tools for Vulnerability Scanning

De nombreux outils permettent d’effectuer des analyses de vulnérabilité automatisées, chacun offrant des fonctionnalités uniques. Examinons quelques-uns des scanners de vulnérabilité les plus utilisés.

Nessus

Développé initialement en 1998 comme projet open source, Nessus a été acquis par Tenable en 2005 et est devenu un logiciel propriétaire. Doté d’options complètes d’analyse des vulnérabilités, il est largement utilisé par les grandes entreprises. Il existe en versions gratuite et payante. La version gratuite offre un nombre limité de fonctionnalités d’analyse, tandis que la version commerciale propose des fonctionnalités avancées, un nombre illimité d’analyses et un support professionnel. Nessus doit être déployé et géré sur site.

Qualys

Développé en 1999, Qualys est une solution de gestion des vulnérabilités par abonnement. Outre l’analyse continue des vulnérabilités, elle assure des contrôles de conformité et la gestion des actifs. Elle alerte automatiquement en cas de vulnérabilités détectées lors de la surveillance continue. Son principal atout réside dans son architecture cloud : aucun coût ni effort supplémentaire n’est requis pour son installation et sa gestion sur notre infrastructure physique.

Nexpose

Développée par Rapid7 en 2005, Nexpose est une solution de gestion des vulnérabilités par abonnement. Elle détecte en continu les nouveaux actifs du réseau et effectue des analyses de vulnérabilité. Elle attribue des scores de risque en fonction de la valeur de l’actif et de l’impact de la vulnérabilité. Elle propose également des contrôles de conformité aux différentes normes. Nexpose offre des modes de déploiement sur site et hybrides (cloud et sur site).

OpenVAS (Open Vulnerability Assessment System)

OpenVAS est une solution d’évaluation des vulnérabilités open source développée par Greenbone Security. Elle offre des fonctionnalités de base et analyse les vulnérabilités connues grâce à sa base de données. Moins complète que les outils commerciaux, elle donne néanmoins l’impression d’être un scanner de vulnérabilités complet. Elle est particulièrement adaptée aux petites organisations et aux systèmes individuels.

Is Nessus currently an open-source vulnerability scanner? (Yea/Nay)

Réponse : Nay

Which company developed the Nexpose vulnerability scanner?

Réponse : Rapid7

What is the name of the open-source vulnerability scanner developed by Greenbone Security?

Réponse : OpenVAS

Task 4 - CVE & CVSS

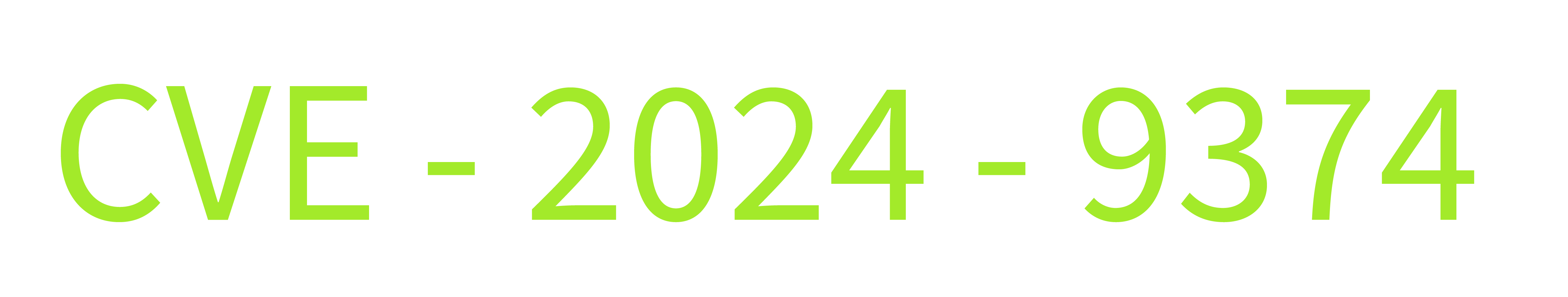

CVE

CVE signifie « Common Vulnerabilities and Exposures » (vulnérabilités et expositions communes). Un numéro CVE est un identifiant unique attribué à chaque demande d’assistance ou réclamation. En cas de mise à jour concernant un problème, vous pouvez facilement suivre son évolution grâce à ce numéro. Dans le contexte d’un service d’assistance, le numéro CVE est un numéro unique attribué à chaque vulnérabilité. Il a été développé par la MITRE Corporation. Lorsqu’une nouvelle vulnérabilité est découverte dans une application logicielle, un numéro CVE unique lui est attribué et publié en ligne dans une base de données CVE. Cette publication vise à sensibiliser les utilisateurs à ces vulnérabilités afin qu’ils puissent mettre en œuvre des mesures de protection et de correction. Vous trouverez les détails de toute vulnérabilité déjà découverte dans la base de données CVE. Un exemple de numéro CVE attribué à une vulnérabilité est visible dans l’image ci-dessous :

Préfixe CVE : Chaque numéro CVE commence par le préfixe « CVE ».

Année : La deuxième partie de chaque numéro CVE indique l’année de découverte (par exemple, 2024).

Chiffres arbitraires : La dernière partie des numéros CVE contient quatre chiffres arbitraires ou plus (par exemple, 9374).

CVSS

CVSS signifie Common Vulnerability Scoring System (Système commun de notation des vulnérabilités). Reprenons l’exemple du service d’assistance : il est toujours nécessaire de prioriser les réclamations. La méthode la plus efficace consiste à les classer par niveau de gravité. Imaginez que toutes les réclamations soient enregistrées avec un score de 0 à 10, un score plus élevé indiquant une réclamation plus grave. Cela permettrait de résoudre le problème de la priorisation des réclamations critiques. C’est ce qu’on appelle le score CVSS. En informatique, tout comme chaque vulnérabilité possède un numéro CVE qui l’identifie de manière unique, chaque vulnérabilité possède un score CVSS qui indique sa gravité. Le score CVSS est calculé en prenant en compte plusieurs facteurs, notamment son impact, sa facilité d’exploitation, etc. Le tableau ci-dessous présente la gravité selon les scores CVSS :

| CVSS Score Range | Niveau de gravité |

|---|---|

| 0.0-3.9 | Faible |

| 4.0-6.9 | Moyen |

| 7.0-8.9 | Élevé |

| 9.0-10 | Critique |

CVE stands for?

Réponse : Common Vulnerabilities and Exposures

Which organization developed CVE?

Réponse : MITRE Corporation

What would be the severity level of the vulnerability with a score of 5.3?

Réponse : Medium

Task 5 - OpenVAS

Accès à OpenVAS

Une fois l’installation terminée d’OpenVAS, vous pouvez accéder à l’interface web d’OpenVAS en ouvrant votre navigateur et en saisissant l’adresse suivante dans la barre d’adresse :

https://127.0.0.1

Vous serez redirigé vers la page de connexion d’OpenVAS. Après avoir saisi vos identifiants, le tableau de bord suivant s’affichera. Ce tableau de bord offre une vue d’ensemble complète de toutes vos analyses de vulnérabilité.

Effectuer une analyse de vulnérabilités

Nous allons maintenant effectuer une analyse de vulnérabilités sur une machine. La première étape consiste à créer une tâche dans le tableau de bord OpenVAS. Renseignez les détails de cette tâche et exécutez-la pour lancer l’analyse.

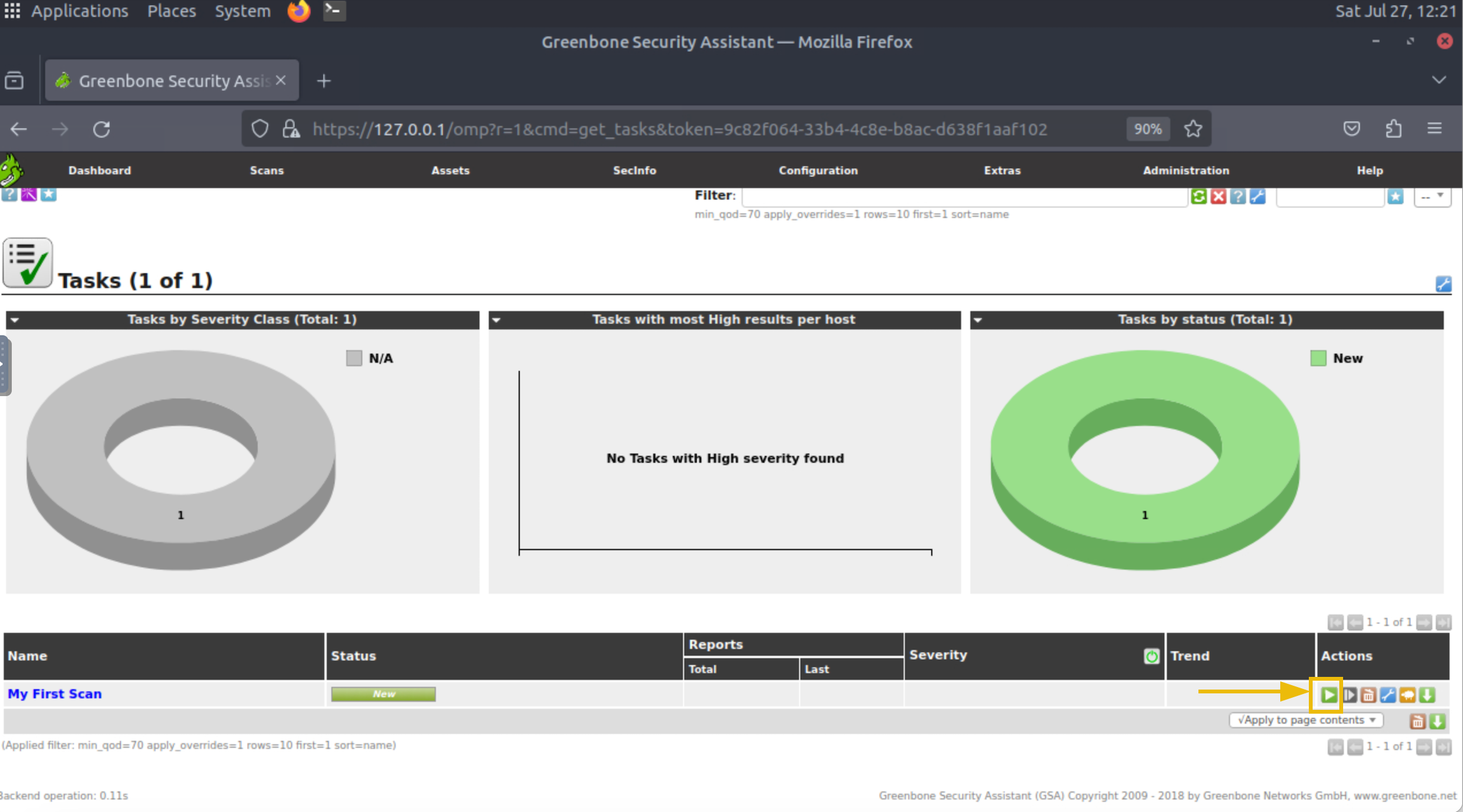

Cliquez sur l’option « Tâches » disponible dans l’onglet « Analyses » du tableau de bord :

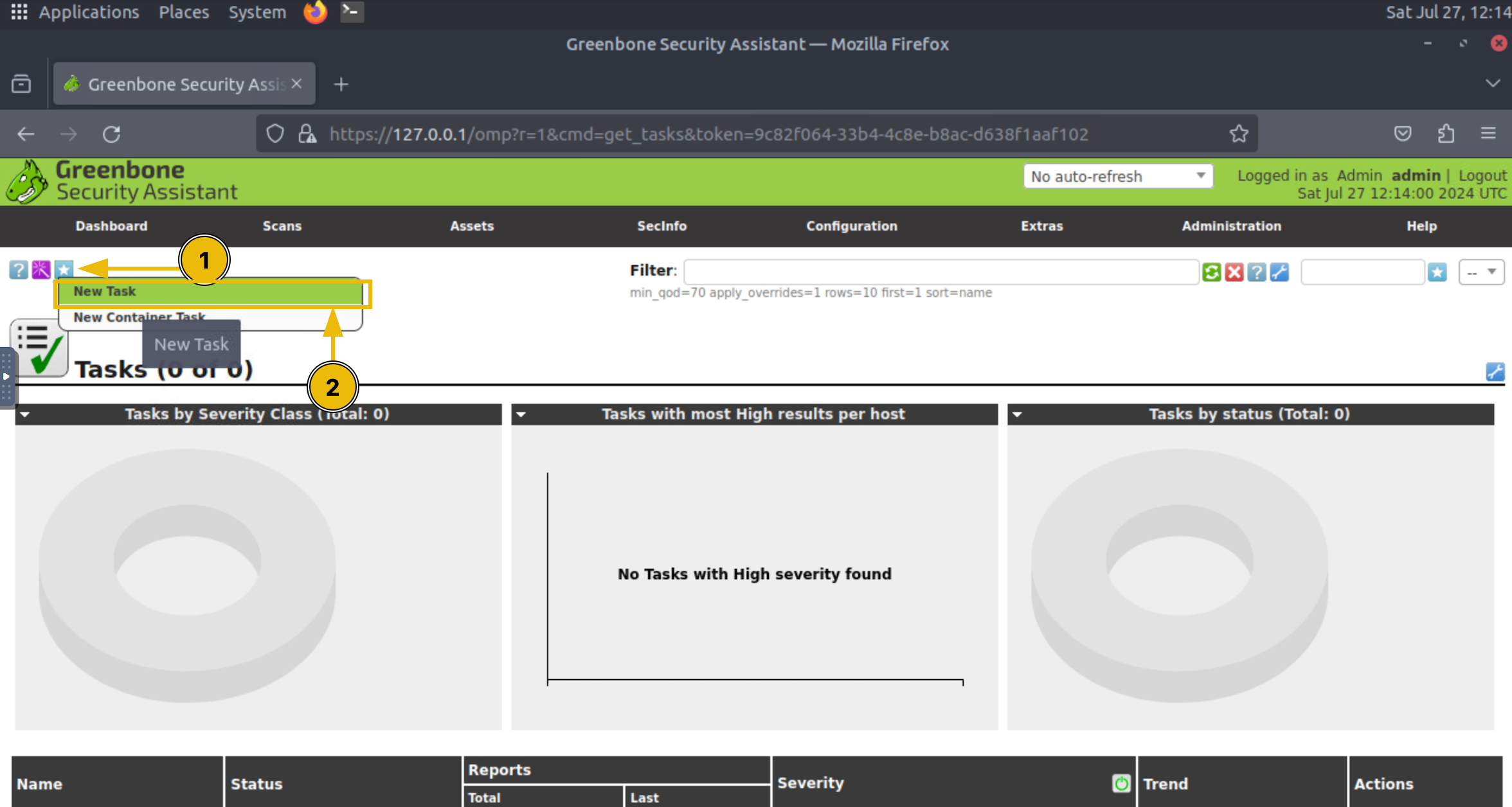

Vous accéderez à la page affichant toutes les tâches en cours. Aucune tâche n’apparaîtra sur cette page, car aucune analyse n’a encore été effectuée. Pour créer une tâche, cliquez sur l’icône en forme d’étoile, puis sur l’option « Nouvelle tâche », comme indiqué dans la capture d’écran.

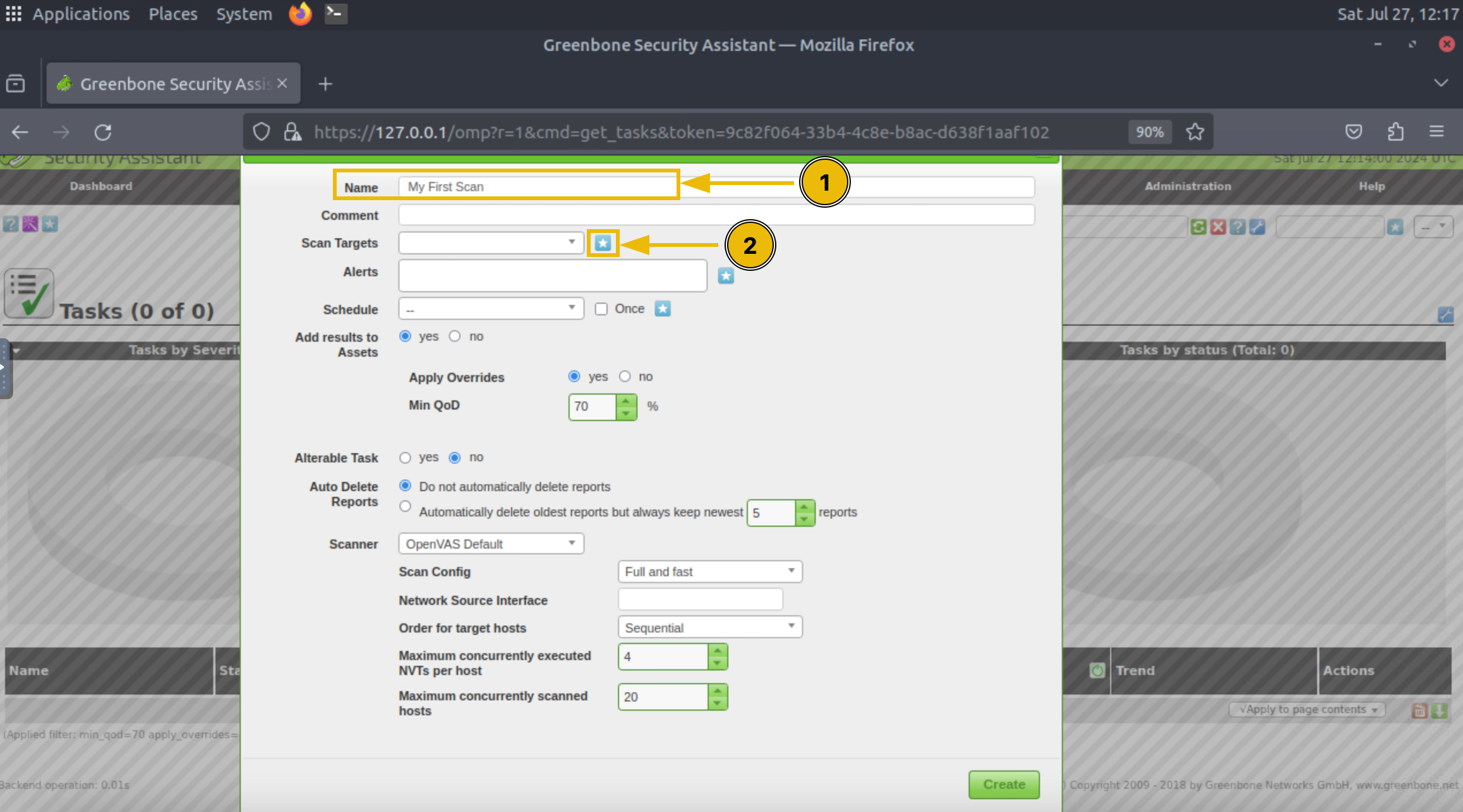

Saisissez le nom de la tâche, puis cliquez sur l’option « Analyser les cibles » comme indiqué dans la capture d’écran :

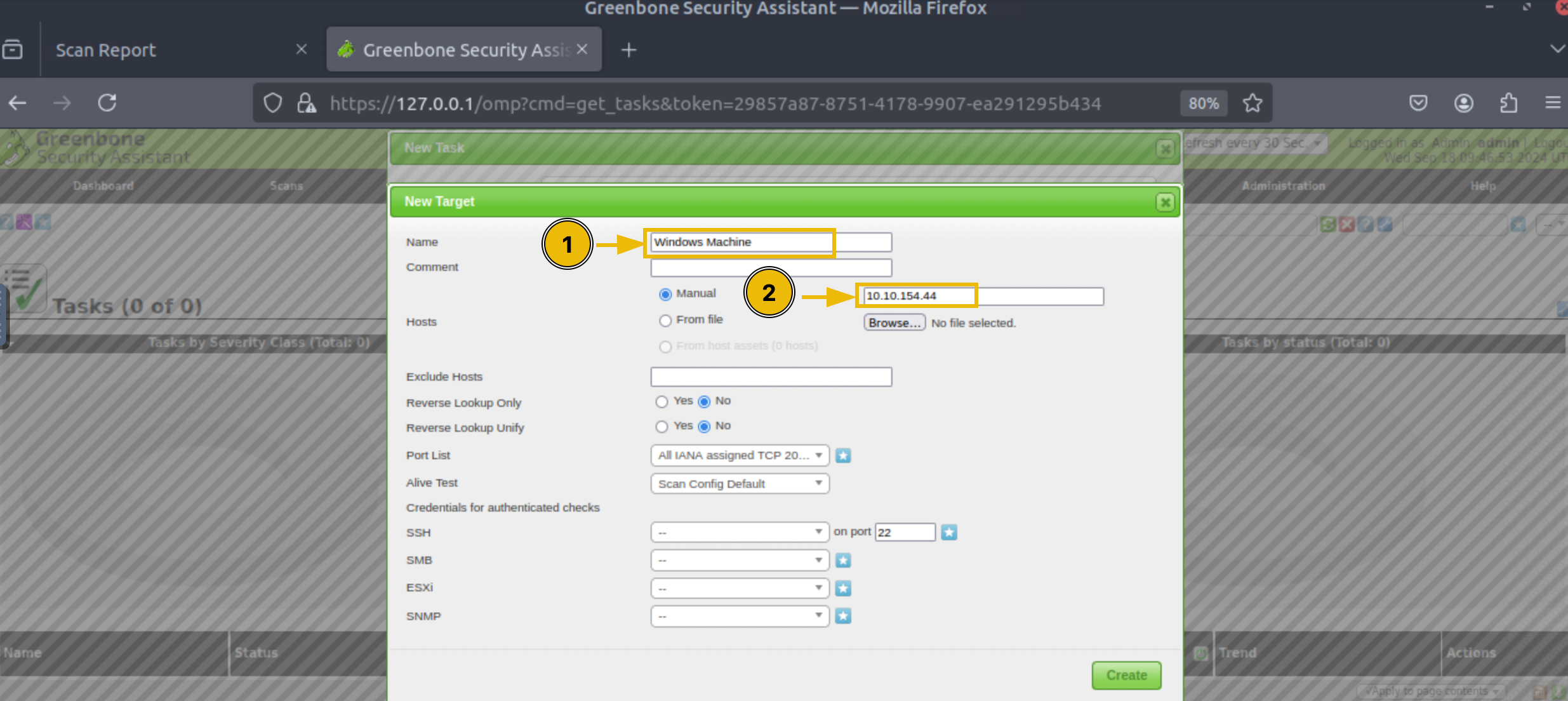

Saisissez le nom de la machine cible et son adresse IP, puis cliquez sur « Créer » :

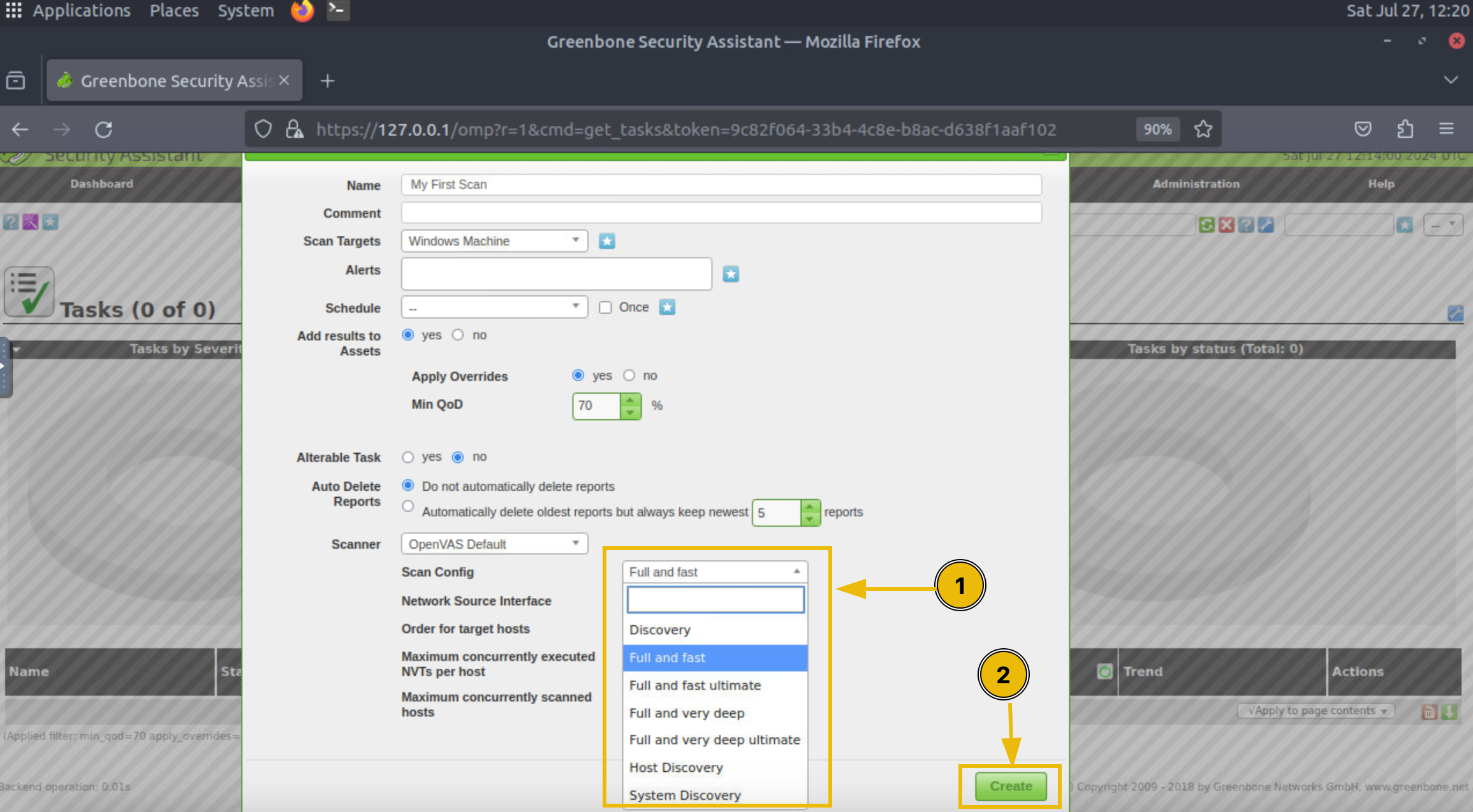

Plusieurs options de numérisation s’offrent à vous. Chaque option a son propre champ d’application; vous pouvez consulter les détails de chaque type de numérisation et choisir en conséquence, puis cliquer sur le bouton « Créer ».

La tâche est créée et s’affichera dans le tableau de bord des tâches. Pour lancer l’analyse, cliquez sur le bouton « Lancer » dans l’option « Actions » de la tâche :

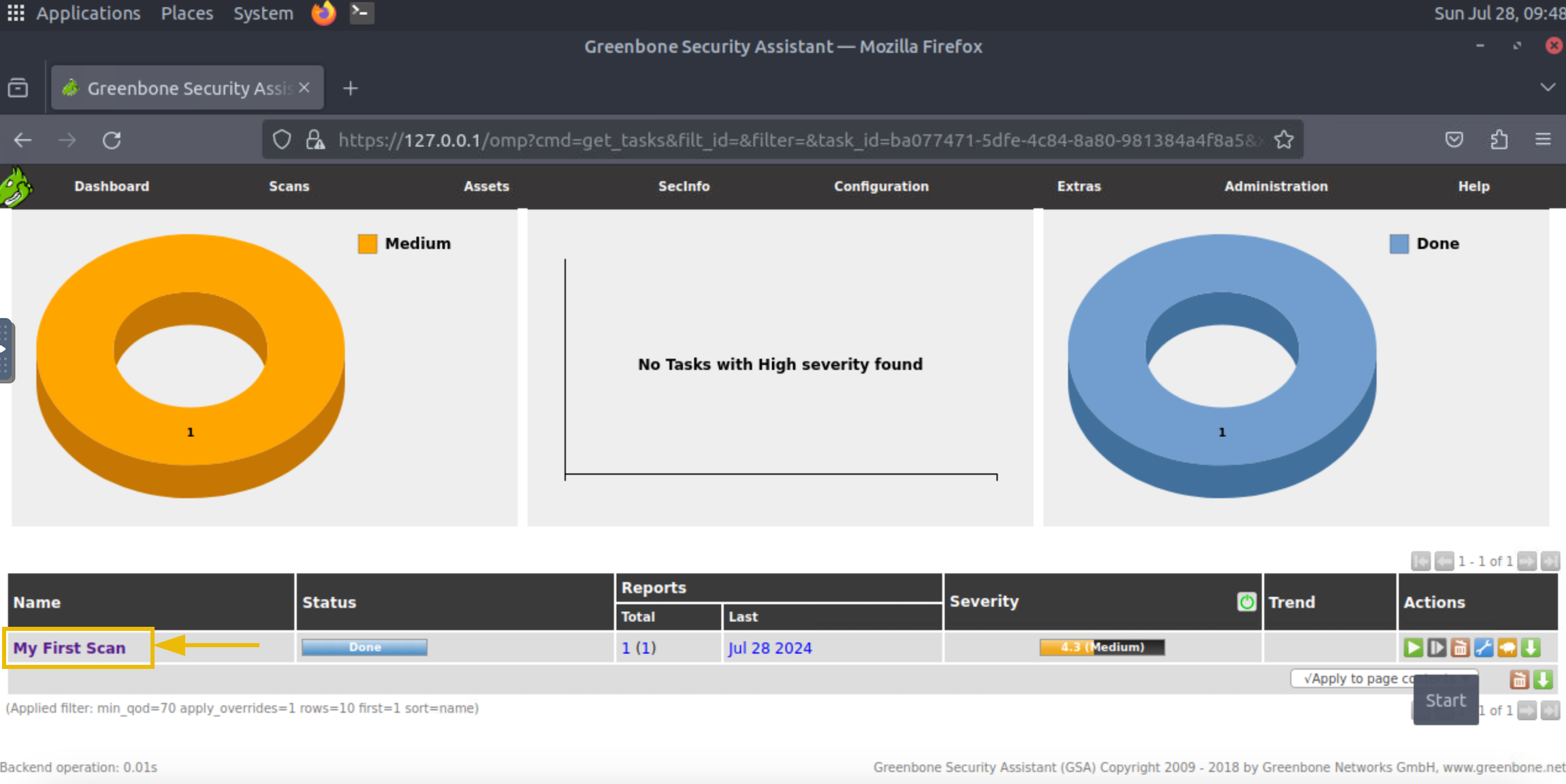

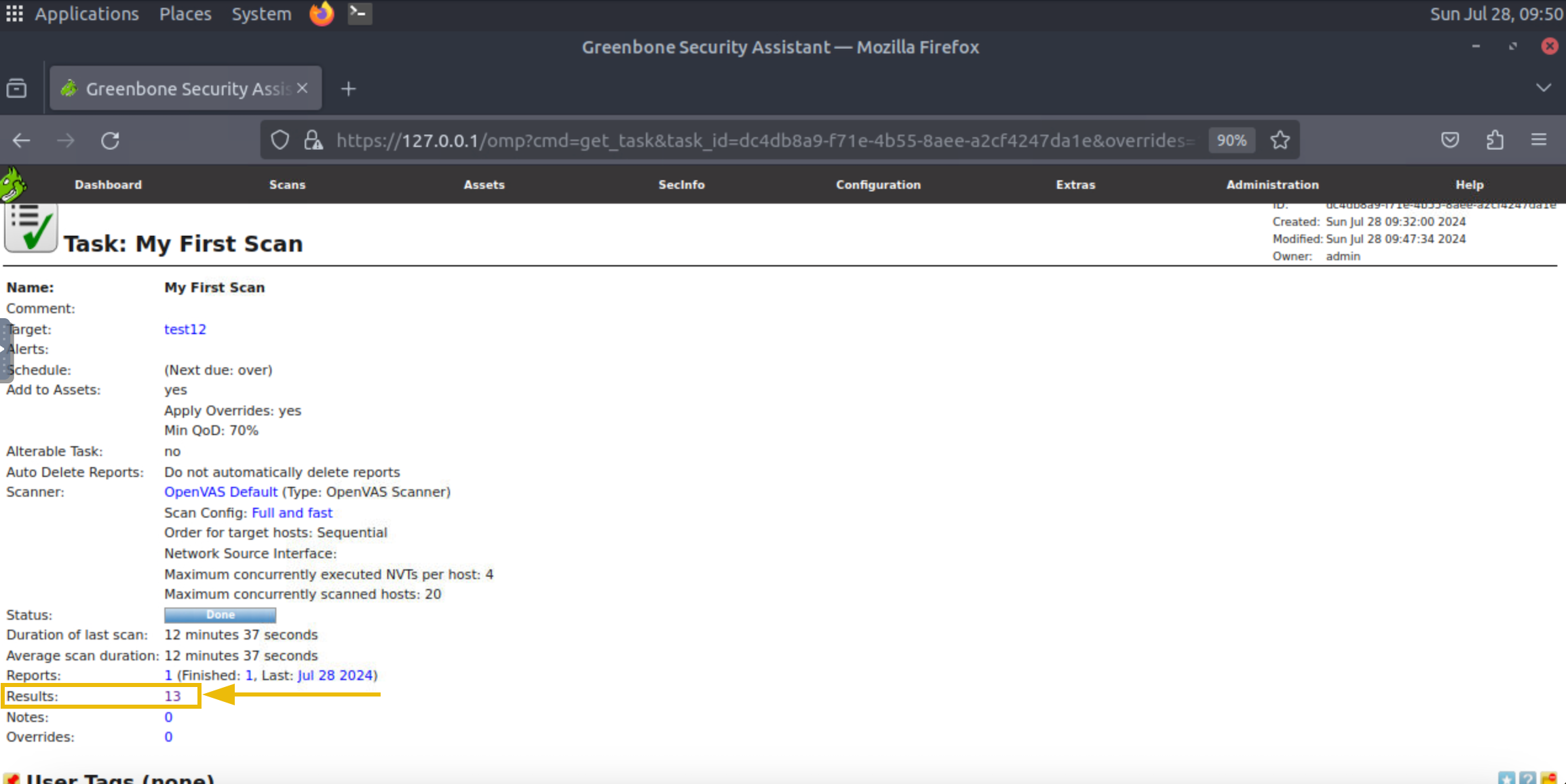

L’analyse prendra quelques minutes. Une fois terminée, son statut affichera « Terminé ». Les visualisations du tableau de bord Tâches indiqueront la gravité des vulnérabilités détectées. Pour consulter les détails de l’analyse, cliquez sur le nom de la tâche.

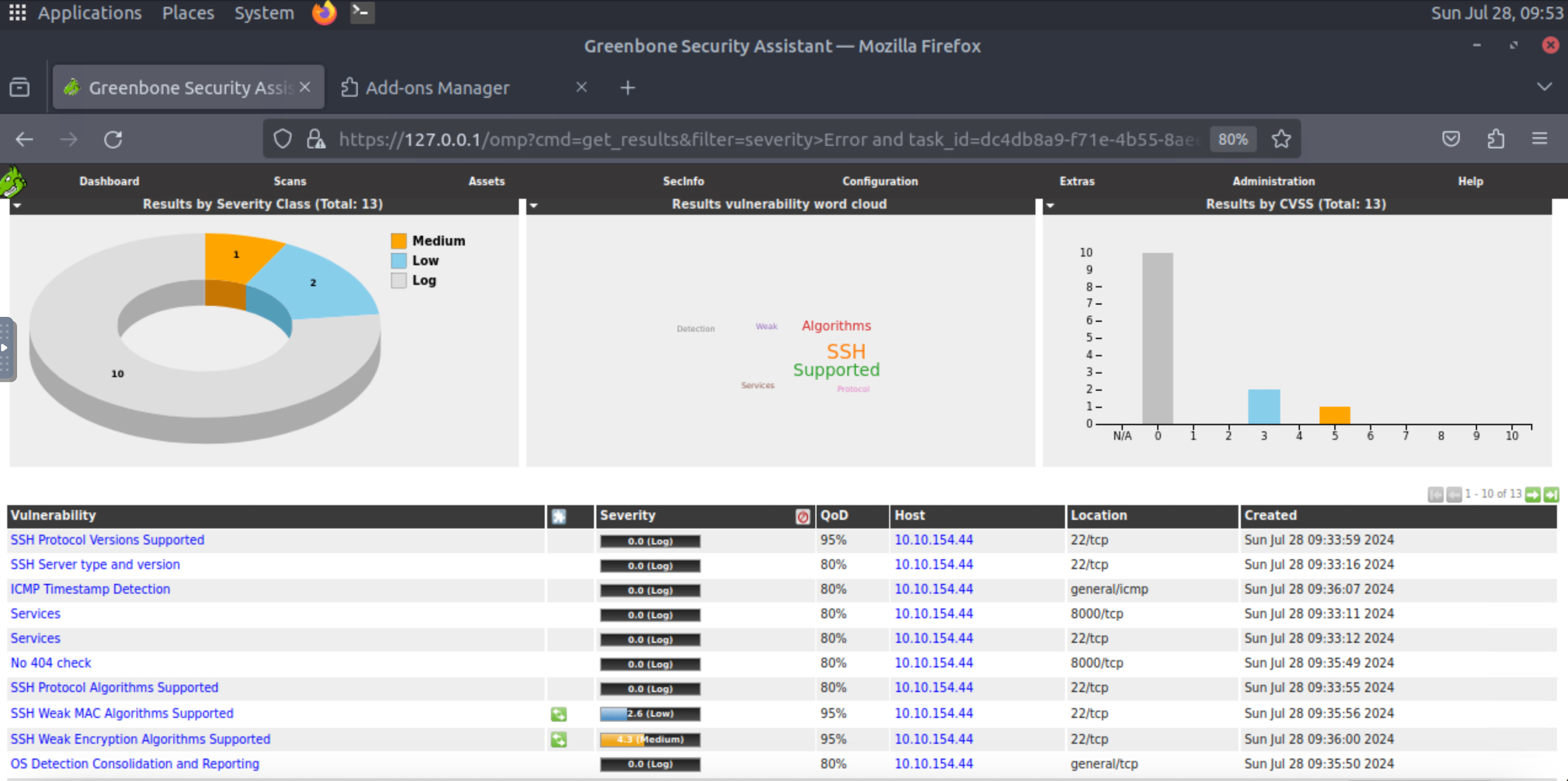

Pour consulter le détail de toutes les vulnérabilités découvertes lors de l’analyse, vous pouvez cliquer sur le nombre indiquant le nombre de vulnérabilités trouvées sur l’hôte concerné :

Nous disposons désormais d’une liste de toutes les vulnérabilités détectées sur cette machine, ainsi que de leur niveau de gravité. Vous pouvez cliquer sur chacune d’elles pour afficher plus de détails.

What is the IP address of the machine scanned in this task?

Réponse : 10.10.154.44

How many vulnerabilities were discovered on this host?

Réponse : 13

Task 6 - Practical Exercise

Scénario : Une entreprise réputée a effectué une analyse de vulnérabilité sur un serveur (MACHINE_IP) de son réseau, hébergeant des informations critiques. Cette action visait à renforcer la sécurité de l’organisation. L’équipe de sécurité a utilisé l’outil d’analyse de vulnérabilité OpenVAS, et le rapport d’analyse est disponible sur votre bureau. Vous êtes ingénieur en sécurité informatique au sein de cette entreprise et votre mission consiste à examiner ce rapport. Vous pouvez soit l’ouvrir, soit relancer l’analyse de vulnérabilité pour répondre aux questions ci-dessous. OpenVAS est préinstallé sur le poste auquel vous avez accès.

L’analyse de vulnérabilité peut prendre un certain temps. C’est pourquoi le rapport est déjà disponible sur votre bureau afin que vous puissiez l’analyser et répondre aux questions.

Une fois la machine démarrée, si vous préférez effectuer vous-même l’analyse de vulnérabilités plutôt que d’analyser le rapport d’analyse, vous devez démarrer le conteneur Docker d’OpenVAS pour y accéder. Vous pouvez le faire en exécutant la commande suivante avec les privilèges root :

1

root@tryhackme$ docker start openvas

Une fois Docker démarré, vous pouvez accéder à OpenVAS en saisissant l’URL suivante dans votre navigateur :

https://127.0.0.1/login/login.html

Les identifiants de connexion par défaut sont les suivants :

- Nom d’utilisateur : admin

- Mot de passe : admin

Veuillez noter que l’analyse peut être longue.

What is the score of the single high-severity vulnerability found in the scan?

Réponse : 10

What is the solution suggested by OpenVAS for this vulnerability?

Réponse : Change the password of the mentioned account(s).

Room Complétée